Частная модель угроз представляет собой специализированный инструмент, формируемый с учетом конкретной среды функционирования информационной системы. В отличие от типовых моделей, она учитывает уникальные характеристики инфраструктуры, цели злоумышленников, особенности бизнес-процессов и актуальные уязвимости. Такая модель строится на основе глубокой аналитики внутренних и внешних факторов риска и может применяться как в государственных, так и в корпоративных структурах.

Применение частной модели позволяет точечно идентифицировать векторы атак, исключить избыточные меры защиты и сконцентрировать ресурсы на действительно критичных компонентах. Например, в среде с ограниченным числом пользователей и отсутствием внешнего сетевого взаимодействия приоритетными могут быть угрозы инсайдеров и ошибки конфигурации, тогда как в публичных веб-сервисах – атаки через уязвимости веб-приложений и перехват трафика.

Практическая разработка модели требует взаимодействия специалистов по информационной безопасности с представителями бизнеса, администраторами и разработчиками. На основе собранной информации проводится классификация активов, оценка их значимости и определение возможных сценариев атак. Результатом становится адаптированная система мер защиты, соответствующая реальным условиям функционирования системы и актуальным угрозам.

Использование частной модели также способствует оптимизации затрат на безопасность. За счет отказа от универсальных и неэффективных решений появляется возможность внедрения гибких и адресных механизмов контроля, мониторинга и реагирования. Это особенно важно для компаний, работающих в условиях ограниченного бюджета или высокой динамики изменений в ИТ-инфраструктуре.

Как определить актуальные угрозы для конкретной организации

Затем необходимо провести анализ уязвимостей. Это включает технический аудит (в том числе тестирование на проникновение), проверку конфигураций, ревизию прав доступа и оценку политик информационной безопасности. Особое внимание следует уделить уязвимостям, которые уже эксплуатируются в отрасли – данные можно получить из источников CVE, ExploitDB и отраслевых CERT-центров.

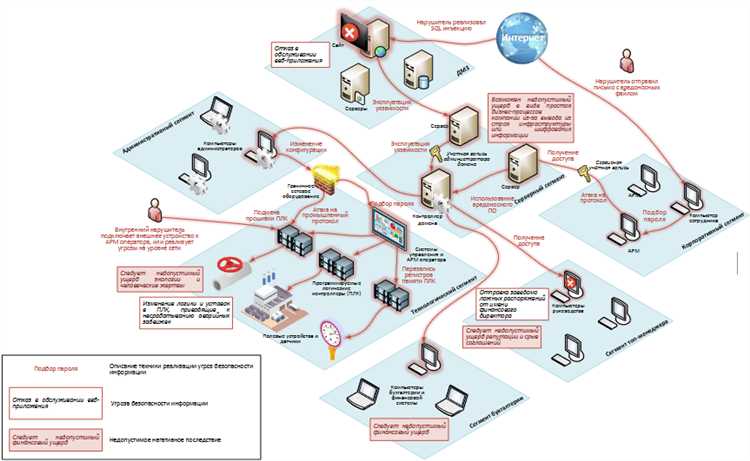

На следующем этапе проводится сопоставление уязвимостей с возможными векторами атак. Для этого используется информация о типичных сценариях атак, применяемых к аналогичным организациям: фишинг, эксплуатация удаленного доступа, внедрение вредоносного кода в цепочке поставок. Источники – отчеты об инцидентах, отраслевые обзоры APT-кампаний, база MITRE ATT&CK.

Контекстная оценка угроз требует анализа мотивации потенциальных нарушителей: конкурентная разведка, промышленный шпионаж, идеологически мотивированные атаки. Необходимо учитывать профиль самой организации – её политическую значимость, роль в цепочках поставок, доступ к финансовым или медицинским данным.

Завершающим этапом является ранжирование угроз по вероятности и потенциальному ущербу. Это делается на основе комбинированного анализа технической реализации атаки, наличия эксплойтов и привлекательности целей. Методики, такие как STRIDE, DREAD и риск-матрицы, позволяют структурировать оценку и определить приоритеты для дальнейшей защиты.

Какие данные нужны для построения частной модели угроз

Построение частной модели угроз требует сбора точной и релевантной информации, отражающей уникальные особенности конкретной организации. Прежде всего, необходимо сосредоточиться на характеристиках ИТ-инфраструктуры, бизнес-процессов и потенциальных мотивов злоумышленников.

- Сведения об активах: перечень всех информационных и материальных активов, включая серверы, базы данных, приложения, документацию, интеллектуальную собственность и ключевой персонал. Для каждого актива следует указать его критичность, владельца и уровень доступности.

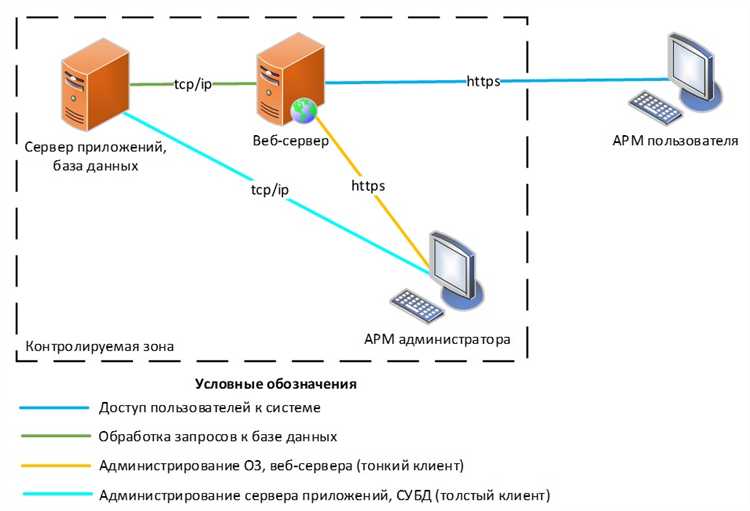

- Описание архитектуры ИС: топология сети, перечень используемых систем и платформ, схемы взаимодействия компонентов, внешние и внутренние точки входа.

- Профиль пользователей: категории пользователей с описанием их прав доступа, типичных сценариев поведения и бизнес-ролей.

- История инцидентов: зафиксированные события информационной безопасности, включая успешные и неуспешные атаки, внутренние нарушения, утечки и иные инциденты. Особенно ценны данные с указанием вектора атаки и последствий.

- Оценка угроз: информация о типичных угрозах, характерных для отрасли, региона и технической среды, а также данные о действиях конкретных злоумышленников (активности APT-групп, цели киберпреступников, инсайдерские риски).

- Управленческие и нормативные данные: применимые требования законодательства, стандарты информационной безопасности, внутренние политики и процедуры, включая матрицы контроля доступа и планы реагирования.

Дополнительно, необходимо учитывать сведения о партнёрах, подрядчиках, точках интеграции с внешними системами и используемых облачных сервисах. Эта информация помогает выявить цепочки возможных вторжений через смежные среды.

Точность и полнота указанных данных напрямую определяют качество построенной модели угроз. Их сбор должен осуществляться с участием представителей ИТ, ИБ, юридических и бизнес-подразделений для обеспечения комплексного охвата всех аспектов защиты.

Методы структурирования угроз в контексте бизнес-процессов

Структурирование угроз в привязке к бизнес-процессам необходимо для выявления уязвимостей, критичных именно для функционирования организации, а не абстрактной ИТ-системы. Один из базовых подходов – функционально-ориентированное моделирование, при котором угрозы классифицируются по этапам и ролям в ключевых процессах (например, закупка, логистика, обслуживание клиентов). Это позволяет установить конкретные точки риска и сценарии воздействия.

Процессно-ролевая декомпозиция помогает увязать потенциальные угрозы с конкретными исполнителями, включая внешних подрядчиков. Такой метод выявляет случаи, когда, например, ненадежный контрагент может стать вектором целевого вредоносного воздействия или инсайдерского поведения.

Метод привязки к активам применяется для идентификации угроз в контексте ценности и назначения бизнес-ресурсов. Каждому активу, включая информационные, технологические и человеческие, сопоставляются возможные сценарии угроз, исходя из их роли в процессе. Это снижает вероятность пропуска уязвимостей в неочевидных точках.

Моделирование сквозных цепочек воздействия позволяет анализировать, как локальная угроза влияет на другие процессы. Например, атака на систему управления складом может нарушить исполнение контрактов и повлиять на финансовые показатели. Такой подход требует построения логических связей между процессами и системами.

Для усиления точности применяется временная корреляция угроз, при которой оцениваются риски, актуальные в зависимости от этапа жизненного цикла процесса. Например, при запуске нового продукта повышаются риски фишинга и утечек, а на этапе сопровождения – саботажа или нарушения SLA.

Практическое применение требует интеграции этих методов в действующую систему управления ИБ. Инструментами служат BPM-системы, CMDB, а также специализированные решения класса TARA (Threat Analysis and Risk Assessment). Их использование позволяет автоматизировать связывание угроз с объектами защиты в рамках бизнес-процессов и оперативно пересматривать модель при изменении процессов.

Интеграция частной модели угроз в систему управления ИБ

Для эффективной интеграции частной модели угроз в систему управления информационной безопасностью (СУИБ) необходимо обеспечить синхронизацию ее компонентов с основными процессами обеспечения ИБ: анализом рисков, управлением инцидентами, мониторингом и реагированием.

На этапе идентификации рисков частная модель угроз применяется для уточнения перечня актуальных угроз, учитывающих специфику конкретной организации. Это позволяет перейти от обобщённых сценариев к детализированным моделям, ориентированным на уникальные активы, уязвимости и бизнес-процессы компании.

При оценке угроз модель предоставляет приоритеты на основе вероятности реализации и потенциального ущерба, привязанного к конкретным ИТ-сервисам и функциям. Для этого рекомендуется использовать матрицы угроз, в которых учитываются связи между источниками угроз и защищаемыми объектами.

Интеграция с SIEM-системами осуществляется через преобразование модели угроз в набор индикаторов компрометации и поведенческих шаблонов. Это позволяет автоматически выявлять события, соответствующие заранее определённым сценариям атак, характерным для выбранной модели.

Частная модель угроз должна быть включена в регламент управления инцидентами. На её основе разрабатываются планы реагирования, в которых учитываются наиболее вероятные и критичные сценарии атак. Это сокращает время на принятие решений в случае обнаружения инцидента и снижает вероятность ошибок при реагировании.

Для актуализации модели требуется ввести в процесс ИБ регулярные процедуры пересмотра на основе обратной связи: анализа инцидентов, результатов аудитов, изменений в ИТ-инфраструктуре и внешней обстановке (например, изменений в отраслевой угрозоориентированной разведке).

Также важно обеспечить ролевую интеграцию модели угроз с СУИБ. Лица, принимающие решения в области ИБ, должны иметь доступ к результатам анализа модели, а специалисты по мониторингу и реагированию – к прикладным рекомендациям и шаблонам действий, сформированным на её основе.

Интеграция частной модели угроз становится эффективной только при ее тесной связи с архитектурой защиты, политиками безопасности и техническими средствами мониторинга. Без автоматизации и поддержки процессов жизненного цикла модели ее использование становится формальным и не приносит практической ценности.

Ошибки при разработке частной модели угроз и способы их избежать

Вторая распространенная ошибка – игнорирование актуальных угроз, подтвержденных инцидентами и уязвимостями из внутренних и внешних источников. Пропуск этапа корреляции угроз с данными из SIEM, логов, и внешних баз (например, CVE, CERT) снижает достоверность модели. Для предотвращения этого необходимо внедрение процедур регулярного пополнения модели на основе аналитических отчетов и событий мониторинга.

Третья ошибка – отсутствие роли бизнес-подразделений в формировании модели. Угрозы, не отражающие реальные бизнес-процессы, как правило, теряют практическую ценность. Участие владельцев процессов и аудиторов на этапе выявления критичных активов позволяет выстроить релевантную структуру угроз, ориентированную на ущерб, а не на технологию.

Также часто встречается ошибка уклонения от количественной оценки рисков. Простое перечисление угроз без попытки классификации по вероятности и ущербу не позволяет выстроить приоритеты. Для устранения этой проблемы необходимо использовать методики оценки, например DREAD, STRIDE с привязкой к стоимости активов и потенциалу ущерба.

Последняя ошибка – разработка модели как разового документа без механизмов актуализации. Статическая модель устаревает уже через несколько месяцев. Избежать этого можно за счет включения модели в цикл управления ИБ с регулярным пересмотром при изменении ИТ-среды, появлении новых сервисов и инцидентов.

Примеры применения частных моделей угроз в разных отраслях

В банковском секторе частные модели угроз позволяют детализировать специфические риски, связанные с онлайн-транзакциями и хранением персональных данных клиентов. Например, банк может выделить угрозы фишинга, атак с использованием скомпрометированных учетных данных и внутренних злоупотреблений, что обеспечивает приоритетное внедрение многофакторной аутентификации и мониторинга аномалий.

В промышленности модели угроз фокусируются на защите производственных систем и оборудования от целенаправленных атак, включая саботаж и внедрение вредоносного ПО в SCADA-системы. Применение частных моделей позволяет выявить уязвимости именно в тех компонентах, которые критичны для непрерывности производства и безопасности персонала.

В здравоохранении акцент смещается на конфиденциальность медицинских данных и безопасность оборудования для телемедицины. Частные модели угроз учитывают специфические требования регуляторов и риски утечек через мобильные устройства, что обуславливает применение шифрования на уровне базы данных и усиленных мер контроля доступа.

В ритейле модели угроз концентрируются на предотвращении мошенничества при оплате и защите от взлома кассового ПО. Частные модели выявляют конкретные векторы атак, связанные с уязвимостями POS-терминалов и систем лояльности, что ведет к внедрению сегментации сети и регулярных аудитов безопасности.

В телекоммуникациях частные модели угроз нацелены на защиту инфраструктуры от DDoS-атак, перехвата трафика и компрометации сетевого оборудования. Выявление именно отраслевых угроз позволяет формировать оперативные планы реагирования и выделять ресурсы на мониторинг подозрительной активности в реальном времени.

В каждом случае применение частной модели угроз требует глубокого анализа специфики бизнес-процессов и инфраструктуры, что позволяет сформировать приоритеты и выбрать наиболее эффективные технические и организационные меры защиты.

Вопрос-ответ:

Что конкретно отличает частную модель угроз от универсальной модели угроз?

Частная модель угроз ориентирована на конкретную организацию или проект, учитывая уникальные особенности бизнес-процессов, инфраструктуры и специфические риски. В отличие от универсальной модели, которая описывает общие категории угроз, частная модель анализирует реальные условия эксплуатации и выявляет именно те уязвимости и сценарии атак, которые актуальны для данной среды. Это позволяет более точно выстроить защитные меры и оптимально распределить ресурсы на предотвращение инцидентов.

Какие шаги необходимо выполнить для создания частной модели угроз в крупной компании?

Процесс включает несколько этапов. Сначала проводится детальный аудит активов и процессов, чтобы понять, что именно подлежит защите. Затем выявляются возможные источники угроз, учитывая внутренние и внешние факторы. После этого определяются уязвимости конкретной инфраструктуры и систем, анализируются способы реализации атак. Далее формируются сценарии угроз с учетом специфики компании и приоритеты для устранения рисков. Завершается разработкой рекомендаций и интеграцией модели в систему управления информационной безопасностью для регулярного обновления и контроля.

Как частная модель угроз помогает снизить затраты на кибербезопасность?

Фокусируясь на реальных и наиболее вероятных угрозах, частная модель позволяет избежать излишних расходов на защиту от маловероятных или нерелевантных сценариев. Это обеспечивает более рациональное использование ресурсов: усилия и инвестиции направляются на устранение конкретных уязвимостей, что уменьшает риски серьезных инцидентов и связанные с ними потери. В результате компании получают оптимальное сочетание уровня защиты и затрат, повышая экономическую эффективность своей безопасности.

В каких отраслях применение частных моделей угроз особенно оправдано?

Частные модели угроз эффективны в сферах с высокой степенью специфики процессов и строгими требованиями к безопасности. Это, например, финансовый сектор, где важна защита транзакций и клиентских данных; промышленность с критической инфраструктурой и контролем технологических процессов; государственные структуры, где требуется обеспечение конфиденциальности и целостности информации; а также здравоохранение, где безопасность данных пациентов и надежность медицинских систем критичны. В таких областях индивидуальный подход позволяет максимально учесть реальные риски и особенности эксплуатации.