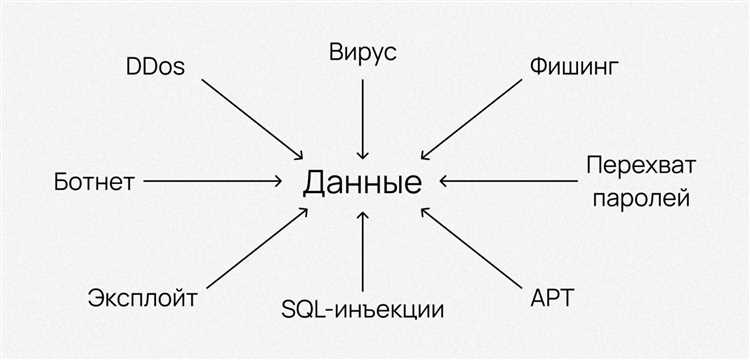

В эпоху цифровизации персональные данные становятся ценным ресурсом, что привлекает внимание киберпреступников и иных злоумышленников. Угрозы для этих данных могут варьироваться от несанкционированного доступа до утечек через уязвимости в системах хранения информации. Одной из самых актуальных угроз на сегодняшний день являются фишинг-атаки, которые используют поддельные веб-сайты и электронную почту для получения доступа к конфиденциальной информации. По данным исследований, 90% всех кибератак начинаются с фишинга.

Малварь является еще одной значимой угрозой для персональных данных. В 2023 году было зафиксировано более 300 миллионов атак с использованием вредоносных программ, целью которых был сбор данных пользователей. Рansomware, в частности, стала популярной из-за своей способности шифровать данные и требовать выкуп за их восстановление. Специалисты советуют регулярно обновлять антивирусные базы и избегать установки программ из ненадежных источников.

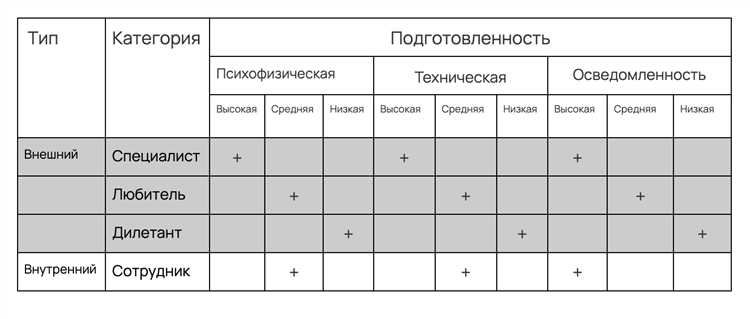

Также нельзя игнорировать угрозы, исходящие от внутренних сотрудников или партнеров. Злоупотребление правами доступа – это проблема, которая в 2023 году привела к утечкам в 25% всех инцидентов, связанных с персональными данными. Для защиты от таких угроз организациям рекомендуется внедрять систему многофакторной аутентификации и минимизировать количество сотрудников, имеющих доступ к чувствительной информации.

Технические уязвимости в программном обеспечении и устройствах также остаются важным источником угроз. Специалисты утверждают, что регулярные обновления безопасности программных продуктов и систем могут значительно снизить риск их эксплуатации. В 2023 году количество уязвимостей, используемых хакерами, увеличилось на 35%, что делает обязательным мониторинг всех обновлений и патчей.

Как идентифицировать типы угроз для персональных данных в 2025 году

В 2025 году угрозы для персональных данных становятся все более сложными и разнообразными. Для эффективной защиты необходимо понимать, какие типы угроз актуальны в текущей ситуации, и как их идентифицировать.

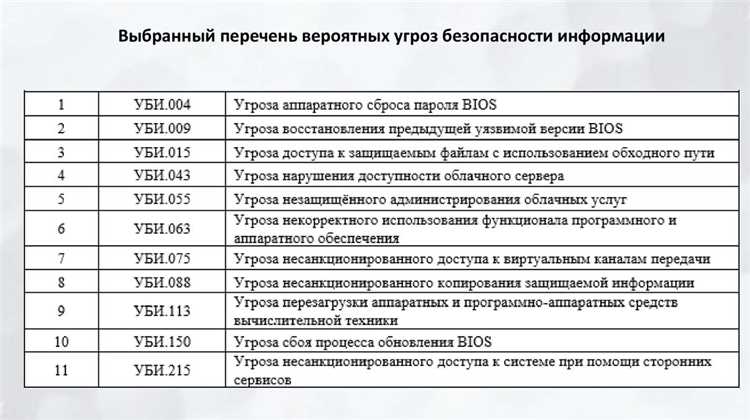

Основными угрозами являются:

- Кибератаки – фишинг, Ransomware, атаки типа «человек посередине» (Man-in-the-middle) и другие способы вмешательства в передаваемые данные.

- Незаконный доступ к данным – утечка данных через уязвимости в системе безопасности, доступ сотрудников к личной информации без необходимости или случайное раскрытие данных через незащищенные каналы.

- Мошенничество – использование персональных данных для несанкционированных транзакций или получения финансовых выгад.

- Сбор и обработка данных без согласия – компании или злоумышленники могут собирать личные данные без явного разрешения пользователя, нарушая нормы GDPR и другие законы о защите данных.

Для их идентификации важно:

- Провести аудит текущих систем безопасности, выявить уязвимости и вовремя обновлять программное обеспечение.

- Использовать системы мониторинга для отслеживания аномальных действий на платформе, таких как попытки несанкционированного доступа.

- Провести обучение сотрудников по вопросам безопасности данных и определить четкие протоколы обработки конфиденциальной информации.

- Применять многофакторную аутентификацию (MFA) для обеспечения дополнительного уровня защиты при доступе к критически важным данным.

- Проверить соблюдение норм по защите персональных данных (например, требования GDPR) и вовремя реагировать на их нарушение.

Обнаружив угрозу, следует немедленно реагировать, минимизируя последствия. Для этого важно иметь план реагирования на инциденты и команду специалистов, готовых действовать оперативно.

Роль современных технологий в изменении угроз безопасности данных

Применение ИИ в кибератаках позволяет автоматизировать процессы взлома и оптимизировать их. Например, алгоритмы машинного обучения могут анализировать поведение пользователей и с высокой вероятностью предсказывать их действия, что дает злоумышленникам возможность точечно нацеливаться на уязвимые места в системах безопасности. Риски, связанные с таким использованием технологий, увеличиваются с каждой новой версией ИИ.

Также стоит отметить быстрый рост использования облачных технологий, что значительно расширяет векторы атак. Хранилища данных, расположенные в облаке, становятся удобной целью для атакующих, так как облачные решения часто имеют сложные и часто обновляемые интерфейсы безопасности. Чтобы минимизировать риски, предприятиям рекомендуется использовать дополнительные уровни защиты, такие как многофакторная аутентификация и шифрование данных на уровне хранилищ.

Не меньшую угрозу представляют квантовые вычисления, которые могут радикально изменить текущие методы шифрования данных. В будущем квантовые компьютеры будут способны быстро взламывать даже самые сложные криптографические алгоритмы, что поставит под угрозу безопасность всех передаваемых данных. Ожидается, что к 2025 году будут разработаны новые формы квантовой криптографии, способные защитить данные от подобных атак.

Таким образом, с учетом быстрого прогресса технологий, важно постоянно обновлять системы защиты и активно внедрять новые методы защиты данных. Особое внимание стоит уделять обучению сотрудников и созданию систем мониторинга, которые смогут оперативно выявлять необычные действия и угрозы.

Как с помощью анализа данных выявить актуальные угрозы

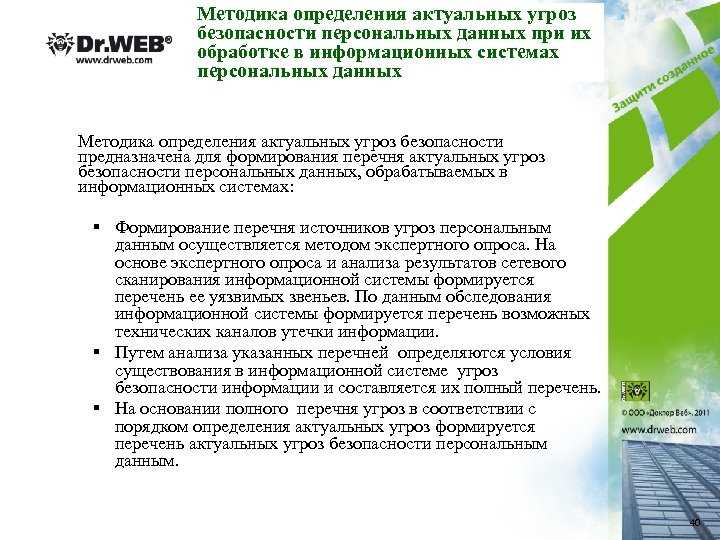

Анализ данных играет ключевую роль в выявлении актуальных угроз безопасности персональных данных. Для эффективного обнаружения нарушений и атак важно использовать методы, позволяющие не только отслеживать действия пользователей, но и анализировать события и аномалии в реальном времени.

Первоначально важно собирать данные о действиях пользователей: логи входа в систему, изменения в доступах, запросы к чувствительным данным. Эти данные позволяют выявить аномалии в поведении. Например, если сотрудник обычно выполняет 10 запросов в день, а затем делает 100 в короткий промежуток времени, это сигнализирует о возможной утечке данных или атаке.

Для повышения точности используются статистические методы анализа. Построение профилей пользователей и отслеживание их стандартной активности помогает выявить отклонения. Например, если сотрудник начинает активно работать с данными, к которым он не имеет доступа, или пытается войти в систему с необычного IP-адреса, это является явным признаком угрозы. Для выявления таких аномалий применяются методы вычисления средних значений, стандартных отклонений и корреляций между действиями пользователя.

Машинное обучение позволяет значительно улучшить процесс анализа. Алгоритмы, обученные на больших объемах данных, могут идентифицировать скрытые закономерности и отклонения, которые трудно заметить вручную. Например, алгоритм может обнаружить фишинговые атаки или попытки взлома учетных записей, анализируя поведение пользователей, которое отличается от нормального. Использование методов классификации и кластеризации позволяет автоматизировать процесс выявления угроз и минимизировать человеческий фактор.

Для оперативного реагирования на угрозы применяется мониторинг сетевого трафика. Аномалии в трафике, такие как большие объемы данных, передаваемых на внешние серверы, или использование нестандартных портов и протоколов, могут свидетельствовать о попытке утечки данных или заражении системы вредоносным ПО. Например, если обнаружено увеличение трафика в ночное время или резкие пики активности, это требует немедленного анализа.

Кроме того, важным этапом является анализ уязвимостей программного обеспечения. Использование известных уязвимостей для атак на систему может быть предотвращено путем постоянного мониторинга и актуализации данных об уязвимостях. Регулярное обновление патчей и устранение слабых мест в системе существенно повышает уровень безопасности.

Использование всех этих методов – от статистического анализа и машинного обучения до мониторинга сетевого трафика – помогает не только выявить актуальные угрозы, но и предсказать возможные риски, повышая уровень защиты персональных данных и позволяя оперативно реагировать на угрозы.

Методы защиты персональных данных от внешних угроз

Шифрование данных. Все данные, передаваемые через интернет или хранимые в облачных хранилищах, должны быть зашифрованы с использованием современных стандартов, таких как AES-256 или RSA. Это защищает данные от перехвата в случае их утечки или несанкционированного доступа.

Многофакторная аутентификация. Внедрение многофакторной аутентификации (MFA) позволяет значительно повысить безопасность. Это требует использования нескольких методов подтверждения личности: пароля, одноразового кода или биометрической аутентификации. Даже если один из факторов будет скомпрометирован, данные остаются защищёнными.

Мониторинг безопасности и системы обнаружения вторжений (IDS/IPS). Для своевременного реагирования на внешние угрозы необходимо внедрить системы мониторинга трафика и анализаторов безопасности. Они отслеживают аномалии в данных и сетевой активности, позволяя обнаружить попытки несанкционированного доступа или другие угрозы на ранней стадии.

Физическая защита устройств. Устройства, на которых хранятся персональные данные, должны быть защищены от физического доступа злоумышленников. Для этого используется шифрование на уровне дисков, блокировка экранов и автоматическое удаление данных после нескольких неудачных попыток входа.

Управление доступом и права пользователей. Принцип минимальных привилегий подразумевает, что каждый пользователь имеет доступ только к тем данным, которые необходимы для выполнения его работы. Применение систем управления доступом (IAM) позволяет ограничить права пользователей и чётко контролировать, кто и какие данные может просматривать и редактировать.

Защита от фишинга. Большинство внешних угроз начинаются с фишинг-атак. Для защиты от них важно использовать антифишинговые фильтры и обучать сотрудников распознавать подозрительные письма и сайты. Также рекомендуется использовать решения для верификации отправителей и обеспечения безопасности электронных сообщений.

Риски утечек данных и способы их предотвращения

Утечка персональных данных – одна из самых критичных угроз для безопасности информации. В 2023 году количество утечек данных в мире увеличилось на 25% по сравнению с предыдущим годом, что подтверждает растущие риски для организаций и пользователей. Риски утечек связаны как с внешними угрозами, так и с недостаточной защитой внутри организации.

Основной причиной утечек данных является отсутствие защиты при передаче информации. Использование небезопасных каналов связи (например, HTTP вместо HTTPS) увеличивает вероятность того, что данные будут перехвачены. Чтобы предотвратить это, необходимо использовать шифрование данных при передаче и внедрять надежные протоколы безопасности, такие как SSL/TLS.

Внутренние угрозы, связанные с действиями сотрудников, также являются значительным риском. По данным исследований, 40% утечек данных происходят по вине персонала, включая случайное разглашение информации и несанкционированный доступ. Важно реализовать политику минимальных привилегий, при которой пользователи получают доступ только к тем данным, которые необходимы для их работы. Кроме того, рекомендуется внедрить многофакторную аутентификацию для усиления защиты учетных записей сотрудников.

Программы защиты от фишинга и другие системы, направленные на выявление подозрительных действий, должны быть неотъемлемой частью системы безопасности. Атаки фишинга продолжают оставаться одной из самых распространенных угроз. Обучение сотрудников и использование антифишинговых фильтров помогает снизить риск утечек, связанных с этим видом атак.

Использование устаревших программных решений часто становится причиной утечек данных. В 2024 году более 60% атак на компании были связаны с уязвимостями в старых версиях ПО. Регулярное обновление и патчинг программных продуктов позволяет минимизировать возможности для злоумышленников использовать уязвимости для доступа к данным.

Для минимизации всех перечисленных рисков необходимо внедрить системы мониторинга безопасности, которые обеспечат раннее выявление попыток несанкционированного доступа или утечек данных. Применение технологий, таких как SIEM, позволяет отслеживать аномальную активность в реальном времени и оперативно реагировать на угрозы.

Влияние социальной инженерии на безопасность персональных данных

Социальная инженерия остается одной из наиболее эффективных и быстроразвивающихся угроз для персональных данных. Злоумышленники используют методы манипуляции, такие как фишинг, вишинг и смс-атаки, чтобы получить доступ к конфиденциальной информации напрямую через взаимодействие с человеком, минуя технические барьеры.

Фишинг атакует посредством поддельных писем или сайтов, имитирующих официальные ресурсы, что приводит к раскрытию логинов, паролей и иных критичных данных. Согласно исследованиям, более 75% успешных взломов персональных данных связаны с фишинговыми атаками.

Вишингсмс-атаки используют социальные сети и телефонные звонки для убеждения жертвы в необходимости раскрытия личных данных или кода подтверждения. За последний год отмечено увеличение подобных атак на 40%, что связано с ростом доверия пользователей к голосовым коммуникациям.

Для снижения риска социальных атак рекомендуется внедрять многофакторную аутентификацию, обучать сотрудников и пользователей навыкам распознавания манипуляций, а также регулярно обновлять процедуры реагирования на инциденты. Важна проверка ссылок и источников перед вводом любых данных, а также использование специализированных фильтров и антифишинговых решений.

Комплексный подход к защите от социальной инженерии включает сочетание технических мер и повышения осведомленности, что существенно снижает вероятность утечки персональных данных через человеческий фактор.

Инструменты мониторинга и их роль в защите данных

Мониторинг безопасности персональных данных – ключевой элемент для своевременного выявления и предотвращения угроз. Современные инструменты мониторинга анализируют сетевой трафик, логи доступа и поведенческие паттерны, выявляя аномалии, указывающие на возможные утечки или несанкционированный доступ.

Системы обнаружения вторжений (IDS) и предотвращения вторжений (IPS) работают в реальном времени, обеспечивая автоматическую реакцию на попытки взлома. Инструменты SIEM (Security Information and Event Management) агрегируют данные из разных источников, создавая комплексную картину состояния безопасности и позволяя быстро идентифицировать риски.

Для контроля целостности файлов применяются решения с хэшированием и регулярными проверками, что позволяет фиксировать изменения в конфигурациях и защищать критические данные от подделки. Мониторинг учетных записей и прав доступа помогает избежать превышения полномочий и выявить подозрительную активность пользователей.

Рекомендуется внедрять автоматизированные платформы, способные интегрироваться с корпоративными системами и поддерживать аналитику на основе искусственного интеллекта. Это повышает точность выявления инсайдерских угроз и сложных кибератак.

Регулярный анализ отчетов мониторинга должен включать проверку аномалий в доступах, попыток повторного ввода паролей и нестандартного поведения приложений. Настройка оповещений по критическим событиям минимизирует время реакции на инциденты.

Для повышения эффективности защиты важно сочетать инструменты мониторинга с обучением персонала, четко регламентированными процессами реагирования и постоянным обновлением систем безопасности.

Как определить уязвимости в системах хранения данных и их минимизация

Определение уязвимостей в системах хранения данных требует системного подхода и использования специализированных инструментов. В первую очередь следует провести аудит инфраструктуры с фокусом на конфигурации серверов, сетевых протоколов и прав доступа.

- Использование сканеров уязвимостей (например, OpenVAS, Nessus) позволяет выявить устаревшее программное обеспечение, неправильно настроенные службы и открытые порты.

- Проверка прав доступа и разграничение ролей. Анализируйте учетные записи и их привилегии, исключайте избыточные полномочия, особенно у сервисных аккаунтов.

- Контроль целостности файлов и журналов. Внедрение систем мониторинга изменений (например, Tripwire) выявляет несанкционированные модификации данных и конфигураций.

- Анализ сетевого трафика. Использование систем обнаружения вторжений (IDS) помогает выявлять аномалии и попытки перехвата данных в каналах передачи.

Минимизация выявленных уязвимостей строится на следующих ключевых шагах:

- Обновление и патчинг всех компонентов системы хранения данных с использованием проверенных источников и своевременной установки критических обновлений.

- Жесткое ограничение доступа: внедрение принципа минимальных прав и многофакторной аутентификации для пользователей и сервисов.

- Шифрование данных как в состоянии покоя, так и при передаче, с использованием современных алгоритмов (AES-256, TLS 1.3).

- Регулярное тестирование системы на проникновение (penetration testing) для оценки эффективности реализованных мер безопасности и выявления новых уязвимостей.

- Автоматизация процессов мониторинга и реагирования на инциденты с использованием SIEM-систем (например, Splunk, ELK) для оперативного обнаружения угроз и их локализации.

Только комплексное и непрерывное выполнение этих действий обеспечивает снижение рисков компрометации персональных данных в системах хранения.

Вопрос-ответ:

Какие факторы указывают на наличие угроз персональным данным в организации?

Признаки угроз для персональных данных могут включать неожиданные изменения в поведении пользователей системы, частые сбои или ошибки в программном обеспечении, а также подозрительные активности в сетевом трафике. Например, несанкционированные попытки доступа к базам данных, загрузка большого объёма информации или нехарактерные изменения настроек безопасности. Анализ этих индикаторов помогает выявить уязвимости и своевременно принять меры.

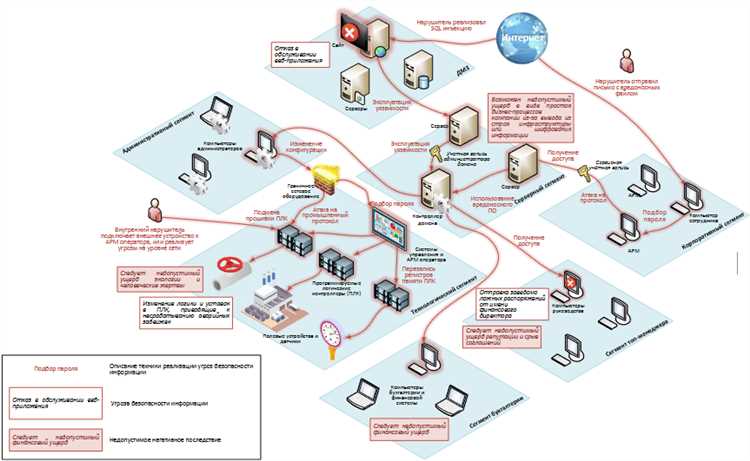

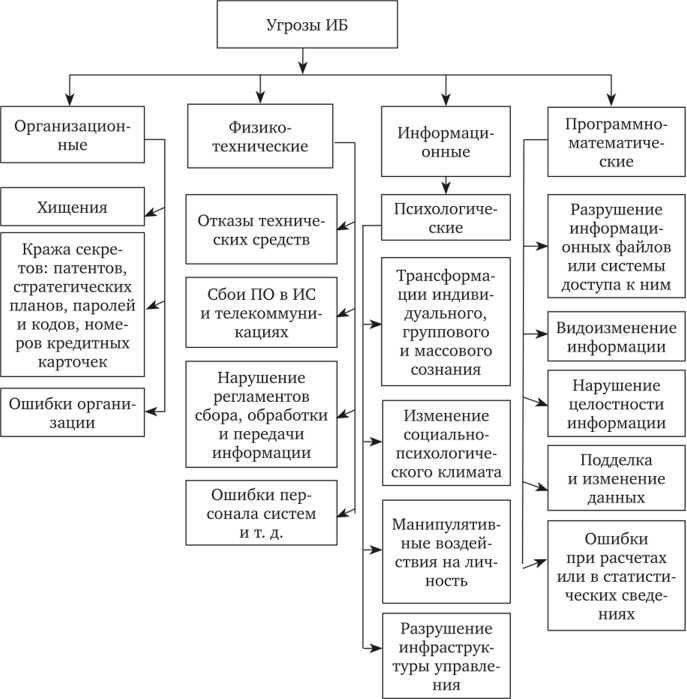

Как классифицируются угрозы для персональных данных и чем отличаются технические от организационных рисков?

Угрозы можно разделить на технические и организационные. Технические связаны с эксплуатацией уязвимостей в программном обеспечении, оборудовании или сетевой инфраструктуре — это, например, вредоносные программы, взломы, ошибки в коде. Организационные угрозы связаны с недостатками в управлении доступом, отсутствием четких процедур безопасности, человеческим фактором — к примеру, ошибки сотрудников, недобросовестное поведение или несанкционированное распространение данных. Обе категории требуют разных подходов к выявлению и нейтрализации.

Какие методы анализа данных позволяют выявить актуальные угрозы персональной информации?

Для выявления угроз используют методы мониторинга и анализа логов систем, статистическую обработку аномалий, корреляцию событий безопасности и анализ поведения пользователей. Это помогает обнаружить нехарактерные действия, которые могут указывать на попытки кражи или утечки данных. Также применяют автоматизированные системы, способные выявлять известные паттерны атак и предупреждать о подозрительных операциях.

Влияет ли развитие технологий на характер угроз для персональных данных?

Да, изменения в технологиях напрямую влияют на типы угроз. С появлением новых платформ и способов хранения информации появляются и новые методы взлома или утечки. Например, расширение использования облачных сервисов создает дополнительные точки доступа, которые могут стать уязвимыми. Вместе с тем появляются и новые инструменты защиты, но это требует постоянного обновления подходов к анализу и контролю рисков.

Как определить приоритетные направления для защиты персональных данных в организации?

Для выбора приоритетов следует провести анализ текущих процессов обработки данных, выявить наиболее критичные участки и потенциально уязвимые места. Важно учитывать уровень конфиденциальности информации, количество пользователей, а также историю инцидентов безопасности. Затем формируют план мероприятий, направленных на минимизацию рисков в первую очередь там, где возможные последствия наиболее значительны для организации и её клиентов.

Какие основные категории угроз могут воздействовать на персональные данные?

Угрозы персональным данным можно разделить на несколько типов. Первый — технические, включающие взломы, вирусные атаки и вредоносное ПО, направленные на получение несанкционированного доступа. Второй — человеческий фактор, когда информация становится доступной из-за ошибок сотрудников или целенаправленных действий, например, социальной инженерии. Третий тип — организационные риски, такие как недостаточная защита и слабые процедуры обработки данных. Понимание каждой категории помогает определить слабые места и создать подходящие меры защиты.

Какие методы можно использовать для выявления угроз, воздействующих на персональные данные в компании?

Выявление угроз требует системного подхода. Важно регулярно проводить аудит информационных систем и анализировать все точки взаимодействия с данными. Тестирование на проникновение помогает обнаружить уязвимости в инфраструктуре. Анализ логов позволяет выявлять подозрительную активность и попытки доступа. Кроме того, стоит обучать сотрудников распознавать фишинговые атаки и контролировать соблюдение внутренних правил обработки информации. Такой комплексный подход позволяет своевременно обнаруживать и предотвращать потенциальные инциденты.