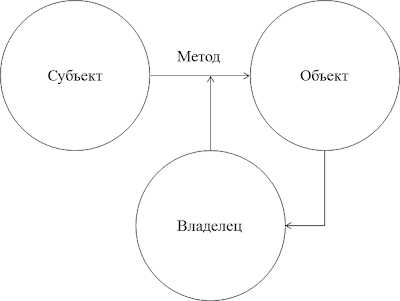

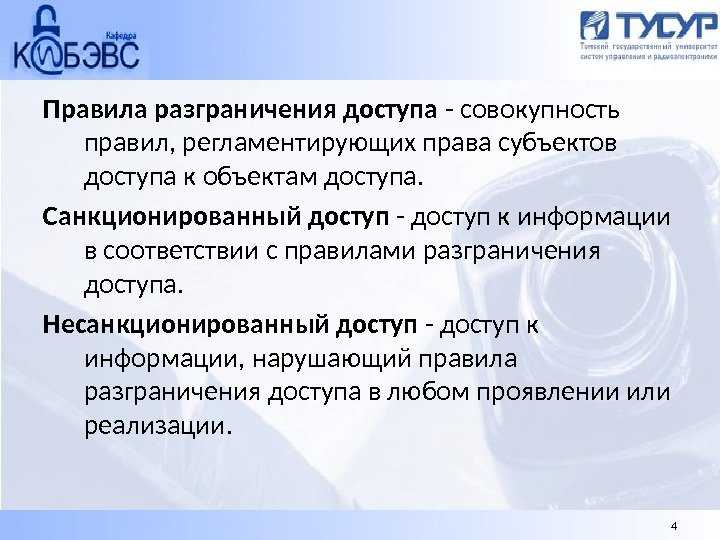

Субъекты разграничения доступа – это индивидуумы или процессы, которые взаимодействуют с информационными системами и имеют определенные права на доступ. К таким субъектам относятся пользователи, группы пользователей, а также автоматизированные системы. Право доступа для каждого субъекта определяется в зависимости от его роли, уровня доверия и контекста работы в системе.

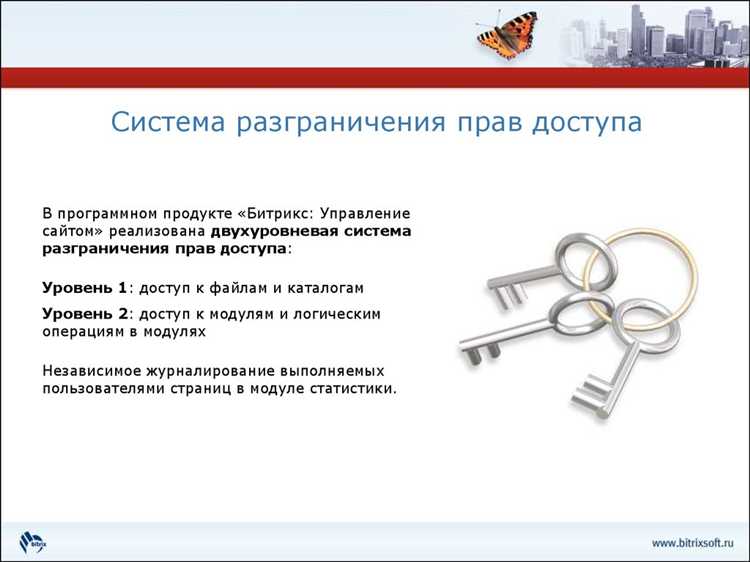

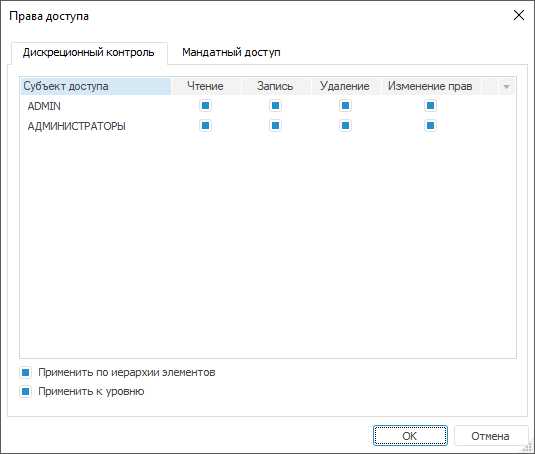

Механизмы разграничения доступа направлены на эффективное управление этими правами, чтобы предотвратить несанкционированное использование данных или ресурсов. Среди них выделяются два основных типа: классификация доступа и авторизация по ролям. В первом случае доступ к данным определяется на основе категорий, таких как конфиденциальность и чувствительность информации. Во втором – на основе заранее определенных ролей, которые задают набор прав для пользователей, таких как доступ только для чтения или права на редактирование.

Для повышения надежности системы управления доступом важно внедрять многофакторную аутентификацию и использовать ротацию ключей безопасности, что позволяет минимизировать риски утечек данных и злоупотреблений правами доступа. Кроме того, важно регулярно пересматривать и обновлять настройки доступа с учетом изменений в безопасности и требованиях законодательства.

Роль и функции администраторов системы разграничения доступа

Администраторы системы разграничения доступа (СРД) играют ключевую роль в обеспечении безопасности и эффективности функционирования информационных систем. Их задачи выходят за рамки простого управления правами доступа и включают комплексное наблюдение за работой системы, анализ уязвимостей и мониторинг соблюдения политик безопасности.

Основные функции администраторов системы разграничения доступа:

- Управление правами доступа: Администраторы настраивают и контролируют уровни доступа для пользователей, назначая права в соответствии с политиками безопасности. Это включает создание учетных записей, назначение ролей, а также обеспечение их соответствия требованиям безопасности.

- Мониторинг системы: Постоянное отслеживание активности пользователей и анализ журналов событий позволяет выявлять потенциальные угрозы или аномалии в системе. Администратор обеспечивает соблюдение стандартов безопасности путем регулярного анализа поведения пользователей.

- Обновление и настройка программного обеспечения: Администраторы следят за актуальностью и правильностью настройки программных компонентов системы разграничения доступа. Это включает установку обновлений, настройку параметров безопасности и исправление выявленных ошибок.

- Реагирование на инциденты безопасности: В случае нарушения безопасности или возникновения инцидента администратор проводи

Технические средства для реализации контроля доступа в организации

Системы биометрической идентификации обеспечивают высокую степень безопасности, поскольку используют уникальные характеристики человека, такие как отпечатки пальцев, сканирование радужной оболочки глаза или лица. Эти технологии исключают возможность подделки идентификационных данных, что значительно снижает риски несанкционированного доступа. Для улучшения надежности системы рекомендуется использовать несколько биометрических факторов одновременно, например, отпечаток пальца и сканирование лица.

Электронные карты доступа являются одним из наиболее распространенных средств контроля. Карты бывают контактными и бесконтактными. Контактные карты требуют физического контакта с считывателем, в то время как бесконтактные карты позволяют ускорить процесс доступа за счет возможности считывания на расстоянии. Современные бесконтактные карты оснащаются криптографическими модулями для защиты данных от подделки и перехвата.

Системы контроля с PIN-кодами предлагают дополнительный уровень безопасности, позволяя комбинировать физическую карту с вводом уникального кода. Такой метод повышает надежность системы, требуя двухфакторную аутентификацию. Для повышения безопасности рекомендуется использовать длинные и сложные коды, а также ограничить их использование временем для предотвращения рисков.

Правовые основы разграничения доступа в государственных и частных структурах

Разграничение доступа в государственных и частных структурах регулируется рядом нормативных актов, направленных на защиту информации и обеспечение ее безопасности. В государственных учреждениях доступ к данным классифицируется по уровням секретности, в то время как в частных структурах акцент делается на защиту персональных данных и коммерческой информации.

Для государственных органов основным актом, регулирующим разграничение доступа, является Федеральный закон № 37-ФЗ «О государственной тайне», который определяет, какие сведения могут быть отнесены к государственной тайне, а также кто имеет право на их доступ. Для этого создается система допуска, которая включает в себя проверки сотрудников, подтверждающие их доверие к работе с секретной информацией. Для защиты такой информации часто используются специальные технические средства, такие как системы криптозащиты и контроля доступа.

Как управлять правами доступа пользователей в многозадачных информационных системах

Управление правами доступа в многозадачных информационных системах требует точного контроля за распределением прав в зависимости от ролей пользователей и выполняемых ими задач. Каждый пользователь должен иметь доступ только к тем данным и функциям, которые необходимы для его работы.

Основой эффективного управления правами является модель разграничения доступа, основанная на ролях. Роль каждого пользователя должна быть чётко определена в зависимости от его обязанностей. Например, роль «Оператор» ограничивает доступ к данным, в то время как роль «Администратор» предоставляет доступ ко всем функциям системы. Важно, чтобы система поддерживала гибкость и позволяла изменять права пользователя в зависимости от его текущих задач и контекста работы.

В многозадачных системах права доступа должны быть динамичными. Когда пользователь переходит с одной задачи на другую, его права должны корректироваться автоматически. Например, если сотрудник переходит с проекта, связанного с аналитикой данных, на проект, требующий работы с персональными данными, система должна предоставить новые права, необходимые для работы с этими данными, и удалить ненужные доступы. Это предотвращает накопление лишних прав и снижает риски утечек данных.

Для повышения безопасности необходимо учитывать разграничение доступа на уровне данных. Например, пользователи, работающие в области маркетинга, могут иметь доступ только к определённым данным, таким как статистика и отчёты, в то время как доступ к финансовой информации должен быть ограничен только руководящим составом. Такой подход снижает вероятность несанкционированного доступа и повышает уровень защиты конфиденциальной информации.

Проблемы и решения при разграничении доступа на уровне приложений и баз данных

1. Проблема: Некорректная настройка прав доступа в приложениях. В приложениях часто возникает сложность при распределении прав доступа между различными уровнями и ролями пользователей. Ошибки в настройке могут привести к избыточному доступу или, наоборот, к его недостатку. Для решения этой проблемы следует внедрить ролевое управление доступом (RBAC), где для каждой роли четко прописаны права доступа. Важно также регулярно обновлять роли и соответствующие им права, чтобы соответствовать изменяющимся требованиям бизнеса.

2. Проблема: Риски избыточных прав в базах данных. В крупных информационных системах базы данных часто оказываются доступными для всех пользователей приложения, что увеличивает риск утечек информации. Чтобы решить эту проблему, необходимо ограничить доступ к базе данных на уровне приложения. Один из методов – использование принципа наименьших привилегий, при котором пользователи получают только те права, которые необходимы для выполнения их задач. Также рекомендуется использовать изоляцию данных с помощью схем или отдельных баз данных для разных приложений.

3. Проблема: Проблемы с интеграцией внешних сервисов. При интеграции сторонних API и сервисов доступ к данным может стать менее контролируемым. Чтобы минимизировать риски, необходимо использовать стандарты безопасности, такие как OAuth 2.0 для авторизации и ограничения доступа к данным. Важно также интегрировать механизмы, проверяющие права доступа сторонних сервисов, чтобы они не получали больше прав, чем требуется для их работы.

4. Проблема: Невозможность гибкой настройки доступа к данным. В приложениях с большой базой данных и различными уровнями доступа часто невозможно тонко настроить доступ к отдельным частям данных. Чтобы улучшить эту ситуацию, необходимо использовать подходы, такие как атрибутивное управление доступом (ABAC), где права определяются не только на основе ролей, но и на основе других факторов, например, контекста работы пользователя или атрибутов запроса.

5. Проблема: Недостаточный мониторинг доступа к данным. Без должного контроля над действиями пользователей, администраторами и приложениями трудно отслеживать попытки несанкционированного доступа. Важным шагом является внедрение системы аудита и логирования всех действий с данными. Логи должны защищаться от изменений, а также должны содержать подробную информацию о всех попытках доступа, успешных и неудачных.

6. Проблема: Отсутствие политики безопасности в базах данных. В некоторых организациях управление правами доступа ограничивается только приложением, в то время как в базе данных могут быть слабые механизмы защиты. Для защиты данных на уровне базы данных следует использовать шифрование, как для хранимых данных, так и для данных в процессе передачи. Также рекомендуется применять меры контроля доступа на уровне базы данных, такие как использование пользователей с минимальными привилегиями и ограничение доступа к данным через механизмы ролей и прав.

7. Проблема: Плохая синхронизация прав доступа. Когда приложение и база данных находятся на разных платформах или серверах, возможны проблемы с синхронизацией прав доступа. Решением может быть централизованная система управления доступом, которая будет синхронизировать права между различными компонентами системы, такими как Active Directory или LDAP. Это также снижает риски, связанные с человеческим фактором и ошибками в настройке.

Методы аудита и контроля за соблюдением правил разграничения доступа

Аудит доступа представляет собой систематическую проверку использования прав доступа с целью обеспечения соответствия установленным требованиям безопасности. Включает анализ действий пользователей, контроль за настройками доступа и соблюдение процедур безопасности.

1. Логирование действий пользователей: Все операции, связанные с доступом к информации, должны быть записаны в журнале. Это включает успешные и неуспешные попытки входа, изменение данных и просмотр информации. Логирование необходимо для отслеживания возможных нарушений и помогает выявить подозрительную активность. Логи должны храниться с определенной периодичностью для последующего анализа и отчетности.

2. Регулярные проверки прав доступа: Периодическая проверка прав пользователей помогает поддерживать их актуальность. Важно, чтобы права доступа соответствовали должностным обязанностям сотрудников. Проверки могут быть автоматизированы, чтобы быстро выявить лишний или неправомерный доступ к данным. Это также включает удаление прав у сотрудников, которые больше не работают в организации.

3. Мониторинг событий в реальном времени: Системы мониторинга позволяют отслеживать действия пользователей в реальном времени, особенно в случае аномальных или непредусмотренных действий. Уведомления о подозрительной активности (например, множественные неудачные попытки входа) помогают оперативно реагировать и предотвращать потенциальные угрозы безопасности.

4. Анализ отклонений от политик безопасности: Отклонения от установленных правил доступа должны быть выявлены и устранены на ранней стадии. Например, если пользователь пытается получить доступ к данным, для которых у него нет прав, это должно быть зафиксировано и расследовано. Системы аудита могут автоматически сопоставлять действия пользователей с политиками безопасности для выявления нарушений.

5. Оценка эффективности механизмов аутентификации: Регулярное тестирование и анализ механизмов аутентификации (парольная защита, двухфакторная аутентификация и другие) важно для обеспечения надежности доступа. Аудит должен включать проверку сложности паролей, частоты их изменения и других факторов, влияющих на безопасность.

6. Использование инструментов для проверки соблюдения политик: Специализированные инструменты могут автоматически проверять, соответствуют ли настройки доступа и управления правами утвержденным политиками безопасности. Это может включать проверку на наличие избыточных прав или неправильных настроек, которые могут привести к утечке данных или несанкционированному доступу.

7. Регулярные тесты на проникновение: Пентесты позволяют оценить уязвимости системы в контексте разграничения доступа. Важно тестировать все механизмы контроля доступа, чтобы выявить слабые места в защите и своевременно их устранить. Это также помогает оценить, насколько легко злоумышленник может обойти текущие меры защиты.

8. Оценка воздействия нарушений: После каждого инцидента аудита необходимо проводить оценку воздействия нарушения. Это помогает выявить уязвимости в текущей политике доступа и разработать мероприятия по их устранению. Оценка может включать анализ потерь, связанных с утечкой данных или нарушением целостности информации.

Перспективы и вызовы в развитии механизмов разграничения доступа в цифровую эпоху

Цифровизация бизнеса и повсеместное распространение облачных технологий, мобильных устройств и Интернета вещей ставят перед организациями новые вызовы в области защиты данных и управления доступом. Развитие технологий требует адаптации существующих механизмов разграничения доступа к новым условиям, с учётом растущих угроз и увеличивающихся объёмов данных.

Одной из актуальных проблем является внедрение моделей, способных эффективно управлять доступом в условиях постоянно меняющихся технологий. Технологии типа Zero Trust, которые подразумевают проверку каждого запроса на доступ, независимо от местоположения пользователя, постепенно становятся стандартом. Однако их внедрение требует значительных усилий по настройке и интеграции с существующими системами, что делает их реализацию дорогостоящей для небольших и средних организаций.

Многофакторная аутентификация и биометрические системы становятся неотъемлемыми элементами современных решений. Несмотря на их высокую степень защиты, появление новых методов атак, таких как использование AI для подбора паролей, создаёт дополнительные риски. Применение биометрии в этой ситуации не всегда оправдано из-за возможных ошибок в идентификации и уязвимости данных. Необходимы новые методы защиты, такие как поведенческая биометрия, анализ аномальной активности и усиленные системы шифрования.

Параллельно с этим, компании сталкиваются с необходимостью соблюдения законов и стандартов, таких как GDPR и ISO 27001, что требует внедрения автоматизированных механизмов для управления правами доступа. Эти стандарты требуют точного контроля за доступом к данным и обязательного ведения журналов, что является вызовом для организаций, использующих облачные решения, где данные могут находиться на серверах, принадлежащих третьим лицам.

Другим важным аспектом является необходимость интеграции различных систем контроля доступа в гибридных IT-инфраструктурах, где данные хранятся как в локальных, так и в облачных системах. Для решения этой задачи требуется разработка универсальных протоколов, таких как OAuth 2.0 и OpenID Connect, которые обеспечат безопасный доступ и взаимодействие между различными сервисами, системами и платформами. В то же время их внедрение требует тщательной проработки совместимости с уже существующими решениями, что делает процесс сложным и дорогостоящим.

В перспективе существует тенденция перехода на системы, использующие блокчейн для управления доступом. Блокчейн позволяет создать прозрачные и неизменяемые записи о действиях пользователей, что значительно улучшает контроль и защиту данных. Однако, несмотря на все преимущества, такие технологии сталкиваются с проблемами масштабируемости и высокой стоимости внедрения.

Основные вызовы, с которыми сталкиваются организации при внедрении современных механизмов разграничения доступа:

- Высокие затраты на внедрение и интеграцию современных систем с существующими решениями.

- Необходимость адаптации старых систем безопасности к новым угрозам и требованиям.

- Риски, связанные с ошибками биометрической идентификации и уязвимостями в защите данных.

- Проблемы с соблюдением законодательства, особенно в условиях работы с облачными сервисами и международной передачи данных.

- Трудности с обеспечением совместимости различных технологий и стандартов для безопасного взаимодействия.

Для преодоления этих вызовов организациям необходимо разрабатывать и внедрять гибкие, масштабируемые и интегрируемые решения, которые смогут эффективно работать в условиях цифровой трансформации. Важным аспектом является постоянное совершенствование технологий защиты, внедрение новых методов идентификации и управления доступом, а также повышение осведомлённости пользователей о важности соблюдения политики безопасности.

Вопрос-ответ:

Что такое субъекты разграничения доступа, и кто ими может быть?

Субъекты разграничения доступа — это все участники, которые взаимодействуют с системой и могут запросить доступ к ее ресурсам. Это могут быть как физические лица, так и процессы или устройства, которые выполняют действия в системе. К субъектам можно отнести сотрудников компании, внешних партнеров, системы автоматизации, а также пользователей, работающих с данным сервисом или приложением.

Каковы основные механизмы разграничения доступа в современных информационных системах?

Основные механизмы разграничения доступа включают использование ролей (RBAC), списков контроля доступа (ACL) и политик безопасности на уровне объектов. RBAC основывается на назначении прав доступа в зависимости от должности или роли пользователя, ACL — это система, где определяются права пользователей относительно конкретных объектов системы. Также используются биометрические механизмы, двухфакторная аутентификация и токены доступа, которые повышают уровень безопасности.

Какие проблемы могут возникнуть при внедрении механизмов разграничения доступа в организации?

Основной проблемой является недостаточная настройка прав доступа, что может привести к утечке данных или несанкционированному доступу. Также сложности могут возникать из-за несоответствия системы разграничения доступа с реальной структурой организации, что делает систему управления правами сложной для понимания и эксплуатации. Важным моментом является также обучение сотрудников правилам работы с системой, а также периодический аудит прав доступа для предотвращения ошибок.

Что представляет собой система контроля доступа на основе ролей (RBAC) и как она применяется?

Система контроля доступа на основе ролей (RBAC) представляет собой механизм, при котором доступ к ресурсам системы определяется в зависимости от роли пользователя в организации. Каждому пользователю назначается роль, а затем для каждой роли устанавливаются определенные права доступа. Такой подход помогает упростить управление правами пользователей, особенно в больших организациях, и минимизирует риски ошибочного предоставления доступа.

Какие правовые и нормативные акты регулируют процессы разграничения доступа в различных странах?

Разграничение доступа регулируется рядом нормативных актов, таких как законы о защите персональных данных (например, GDPR в ЕС), а также общие положения по безопасности информации в компаниях. В России, например, действует закон о защите информации, а также ГОСТы, устанавливающие требования к защите данных. Эти акты обязывают организации создавать системы защиты информации и контролировать доступ к ней, а также регламентируют ответственность за утечку данных и нарушение требований безопасности.

Что такое механизмы разграничения доступа и как они применяются в организации?

Механизмы разграничения доступа (РД) — это технологии и процедуры, которые позволяют контролировать, какие пользователи или процессы могут получить доступ к данным и системам организации, а также какие права у них есть. Они включают в себя различные методы идентификации, аутентификации и авторизации, например, использование паролей, биометрии, токенов безопасности и системы управления ролями. Важным аспектом является определение уровней доступа в зависимости от роли пользователя или задач, которые он выполняет. Например, в крупных организациях могут использоваться решения, основанные на ролевом доступе (RBAC), где доступ ограничен на основе должностных функций, или контекстном доступе (ABAC), который учитывает дополнительные факторы, такие как местоположение пользователя, время суток и другие переменные.