Критически важные информационные инфраструктуры (КИИ) представляют собой совокупность информационных систем, объектов и сетей, от надежности работы которых зависит функционирование ключевых государственных и экономических процессов. Нарушения в работе КИИ способны вызвать серьезные последствия, включая угрозы национальной безопасности, сбои в работе общественных служб и экономические потери.

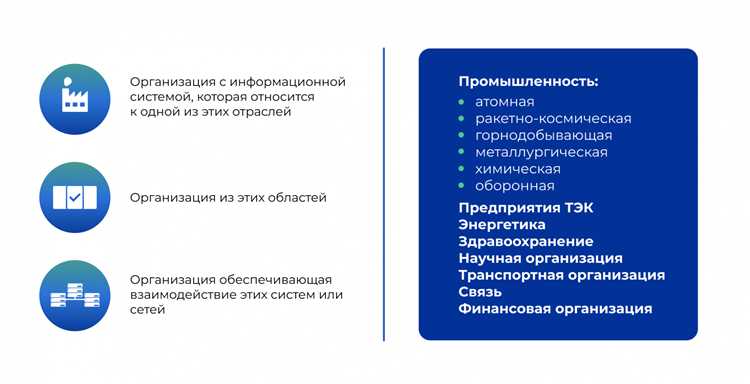

Определение КИИ основывается на критериях значимости объекта для обеспечения жизнедеятельности общества и государства. В России к таким объектам относятся системы управления энергоснабжением, водоснабжением, транспорта, связи, финансовых и медицинских сервисов. Их защита требует особого подхода с учетом рисков кибератак, технических сбоев и природных катастроф.

Основные принципы информационной безопасности КИИ включают целостность, конфиденциальность и доступность данных, а также устойчивость к внешним воздействиям. Внедрение комплексных мер защиты, таких как сегментация сетей, мониторинг угроз в режиме реального времени и регулярное обновление программного обеспечения, обеспечивает минимизацию уязвимостей.

Современная практика предусматривает обязательное соблюдение законодательных требований, включая стандарты ГОСТ Р 56939-2016 и Федеральный закон №187-ФЗ, регулирующие вопросы защиты КИИ. Рекомендуется проводить регулярные аудиты безопасности и моделирование инцидентов для своевременного выявления и устранения рисков.

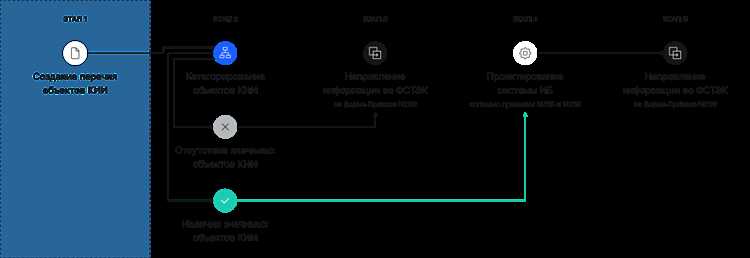

Определение критически важных информационных инфраструктур и их классификация

Объекты КИИ классифицируются по типам и функциям, которые они выполняют. Выделяют следующие основные категории:

1. Энергетическая инфраструктура – включает системы управления производством, передачей и распределением электроэнергии, а также информационные системы энергетических предприятий.

2. Транспортная инфраструктура – информационные сети и системы, обеспечивающие управление движением, безопасность и координацию различных видов транспорта (авиация, железные дороги, морские порты и автодороги).

3. Финансово-банковская инфраструктура – включает электронные платежные системы, банковские информационные платформы и биржевые сети, критичные для финансовой стабильности.

4. Телекоммуникационная инфраструктура – сети связи и передачи данных, обеспечивающие коммуникацию между государственными органами, бизнесом и населением.

5. Государственные информационные системы – базы данных и платформы, обеспечивающие функционирование органов власти, систем мониторинга и управления социально-экономическими процессами.

6. Здравоохранение – информационные системы, поддерживающие управление медицинскими учреждениями и медицинскими данными.

Классификация также учитывает уровень критичности и потенциальное воздействие нарушений на национальную безопасность и жизнедеятельность общества. Для каждого объекта КИИ устанавливаются требования по защите информации, включая меры контроля доступа, мониторинг и реагирование на инциденты.

Рекомендуется проводить регулярную оценку уязвимостей и адаптировать защитные меры с учетом развития технологий и угроз. Комплексный подход к классификации и идентификации КИИ способствует эффективному управлению рисками и повышению устойчивости инфраструктуры.

Особенности угроз и уязвимостей в критически важных инфраструктурах

Критически важные инфраструктуры (КИИ) характеризуются высокой степенью взаимозависимости и влияния на функционирование государственных и экономических систем. Основные угрозы включают целенаправленные кибератаки, внутренние инциденты и физические воздействия, способные вызвать масштабные сбои.

Киберугрозы чаще всего представлены сложными APT-группами, применяющими многоуровневые методы проникновения, включая фишинг, эксплуатацию уязвимостей в промышленном ПО и использование вредоносных программ с возможностью скрытного управления. Важной особенностью является длительный период латентного присутствия злоумышленников, что осложняет раннее выявление инцидентов.

Уязвимости в КИИ связаны с устаревшими аппаратными и программными компонентами, отсутствием регулярного обновления и стандартизированных процессов мониторинга. Часто встречаются недостатки в сегментации сетей и неадекватном контроле доступа, что облегчает горизонтальное перемещение внутри инфраструктуры после компрометации.

Физические угрозы включают воздействие природных катастроф, технических сбоев и целенаправленных актов саботажа. Для минимизации рисков необходимо интегрировать системы мониторинга состояния оборудования и обеспечивать избыточность ключевых элементов.

Рекомендации по снижению уязвимостей подразумевают внедрение комплексных систем обнаружения аномалий с применением машинного обучения, регулярное проведение аудитов безопасности и стресс-тестирования. Особое внимание уделяется развитию компетенций персонала и формированию четких процедур реагирования на инциденты.

Важен переход к архитектурам с нулевым доверием (Zero Trust), что исключает неограниченный доступ внутри сети и требует постоянной проверки прав пользователей и устройств. Обязательна автоматизация процессов обновления и патч-менеджмента, включая промышленное оборудование с поддержкой удалённого управления.

Таким образом, специфика угроз и уязвимостей КИИ требует интегрированного подхода, сочетающего технические меры, организационные процедуры и постоянный анализ рисков с учётом динамики развития технологий и методов атак.

Требования к защите информации в системах КИИ

Первое требование – реализация многоуровневой системы контроля доступа, включающей аутентификацию пользователей по принципу наименьших привилегий и строгий мониторинг действий. Использование многофакторной аутентификации значительно снижает риск несанкционированного доступа.

Второе – обязательное шифрование критичных данных как при хранении, так и при передаче, с применением современных алгоритмов, например, AES-256 или RSA-2048. Ключи шифрования должны храниться в защищённых аппаратных модулях (HSM) или специализированных системах управления ключами (KMS).

Третье требование – внедрение систем обнаружения и предотвращения вторжений (IDS/IPS), адаптированных под специфические протоколы и процессы КИИ. Они должны обеспечивать анализ аномалий и своевременное реагирование на инциденты.

Четвёртое – обеспечение надёжного резервного копирования и восстановления данных с периодическим тестированием процедур, что критично для сохранения функциональности при отказах или атаках типа ransomware.

Пятое – выполнение регулярного аудита и тестирования уязвимостей, включая пенетрационное тестирование и оценку соответствия установленным нормативам безопасности.

Шестое – внедрение систем журналирования и ведение логов с обеспечением их целостности и возможности анализа, что необходимо для расследования инцидентов и доказательной базы при атрибуции атак.

| Требование | Описание |

|---|---|

| Контроль доступа | Многоуровневая аутентификация, принцип наименьших привилегий |

| Шифрование данных | AES-256, RSA-2048, хранение ключей в HSM/KMS |

| IDS/IPS | Анализ аномалий, адаптация под специфичные протоколы |

| Резервное копирование | Регулярное создание и проверка резервных копий |

| Аудит и тестирование | Пенетрационное тестирование, соответствие нормативам |

| Журналирование | Сохранение целостных логов для расследования инцидентов |

Методы оценки рисков для критически важных объектов

Для оценки рисков в критически важных объектах (КИИ) применяются количественные и качественные методы, направленные на выявление угроз, уязвимостей и вероятностей их реализации.

Количественные методы основываются на числовом измерении параметров риска: вероятности возникновения события и величины ущерба. Ключевым инструментом является анализ вероятностных сценариев с использованием статистических данных инцидентов и моделирования. Пример – метод Монте-Карло, позволяющий учитывать множество вариантов развития событий для оценки диапазона возможных потерь.

Качественные методы применяются при недостатке точных данных и базируются на экспертных оценках. Используется классификация угроз по уровню критичности и вероятности с привлечением специалистов в области информационной безопасности и профильных отраслей. Результаты фиксируются в матрицах рисков, где каждая ячейка отражает степень опасности конкретной угрозы.

Метод анализа дерева отказов применяется для системного рассмотрения цепочек событий, ведущих к инциденту. Позволяет выделить критические узлы и оценить вероятность их сбоев, что важно для разработки мер профилактики и восстановления.

Метод сценарного анализа ориентирован на моделирование реальных или гипотетических атак с целью оценки готовности системы и выявления слабых мест. Сценарии включают технические, организационные и физические аспекты безопасности.

Технические средства защиты КИИ и их внедрение

Технические средства защиты критически важных информационных инфраструктур (КИИ) обеспечивают комплексный контроль и минимизацию рисков воздействия внешних и внутренних угроз. Основные категории таких средств включают:

- Системы предотвращения и обнаружения вторжений (IPS/IDS), обеспечивающие мониторинг трафика в режиме реального времени и блокировку аномалий;

- Межсетевые экраны (Firewall) с возможностью глубокой инспекции пакетов (DPI), разделяющие сегменты сети и ограничивающие несанкционированный доступ;

- Средства криптографической защиты информации (СКЗИ), реализующие шифрование каналов передачи и хранения данных согласно ГОСТ Р 34.10 и ГОСТ Р 34.12;

- Системы контроля целостности и мониторинга состояния программного обеспечения и оборудования, фиксирующие изменения в критичных компонентах;

- Средства централизованного управления журналами безопасности (SIEM), позволяющие оперативно выявлять и анализировать инциденты;

- Аппаратные модули безопасности (HSM) для генерации и хранения криптографических ключей с повышенным уровнем защиты.

Внедрение технических средств защиты требует этапного подхода, включающего:

- Анализ инфраструктуры КИИ и выявление критичных точек с высоким уровнем риска;

- Выбор оборудования и ПО с подтверждёнными сертификатами соответствия требованиям безопасности;

- Настройка и интеграция средств защиты с существующими системами с обязательным тестированием функциональности и устойчивости к нагрузкам;

- Обучение персонала правильной эксплуатации и реагированию на сигналы безопасности;

- Регулярное обновление программного обеспечения и аппаратных компонентов для устранения уязвимостей;

- Мониторинг эффективности и корректировка конфигураций на основе результатов аудитов и инцидентов.

Обязательным условием является обеспечение совместимости технических средств защиты с нормативными требованиями, такими как ФСТЭК России и ГОСТ, а также документами в области информационной безопасности, регламентирующими эксплуатацию КИИ.

Организационные меры и процедуры управления безопасностью КИИ

Для эффективного управления безопасностью критически важных информационных инфраструктур (КИИ) необходимо внедрять четко регламентированные организационные меры. В первую очередь, требуется создание специализированной службы безопасности с разделением ролей и ответственности, что минимизирует риски человеческого фактора и повышает контроль над инцидентами.

Обязательной процедурой является разработка и утверждение политики безопасности, включающей требования к конфиденциальности, целостности и доступности информации. Политика должна регулярно пересматриваться и адаптироваться под изменяющиеся угрозы и технологические условия.

Регулярное проведение аудитов и тестов на проникновение позволяет выявлять уязвимости в инфраструктуре и оперативно устранять их. При этом результаты аудитов должны фиксироваться в документах и анализироваться для корректировки текущих мер защиты.

Обязательным элементом управления является система контроля доступа, предусматривающая многоуровневую аутентификацию и разграничение прав пользователей на основе принципа наименьших привилегий. Ведение журналов событий с возможностью оперативного мониторинга и анализа помогает своевременно обнаруживать подозрительную активность.

Для повышения готовности к инцидентам следует внедрять процедуры реагирования, включая план действий при инцидентах, их классификацию и каналы оперативного информирования ответственных лиц. Тестирование этих процедур должно проводиться не реже одного раза в год.

Обучение и повышение квалификации сотрудников в области информационной безопасности являются обязательными. В рамках программ обучения необходимо акцентировать внимание на специфике угроз для КИИ и правилах поведения при инцидентах.

Взаимодействие с государственными органами и операторами критической инфраструктуры обеспечивает обмен информацией об угрозах и инцидентах, что способствует своевременному предупреждению и нейтрализации атак.

Внедрение системы управления информационной безопасностью (СУИБ) на базе международных стандартов, таких как ISO/IEC 27001, позволяет структурировать процесс защиты КИИ и обеспечить документированное управление рисками.

Регулирование и стандарты в сфере информационной безопасности КИИ

В России регулирование информационной безопасности критически важных инфраструктур (КИИ) осуществляется на основе федеральных законов, нормативных актов и стандартов, обеспечивающих комплексный подход к защите объектов и систем.

Ключевыми нормативными документами являются:

- Федеральный закон №187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», устанавливающий требования к организации защиты и процедурам реагирования на инциденты;

- Приказы ФСТЭК России и ФСБ России, регламентирующие требования к техническим и организационным мерам защиты информации;

- ГОСТы серии 50922-2017, 57580-2017, определяющие классификацию угроз, методы оценки рисков и требования к средствам защиты информации;

- ГОСТ Р ИСО/МЭК 27001 и 27002, задающие стандарты систем управления информационной безопасностью (СУИБ), применимые к КИИ;

- Федеральный закон №152-ФЗ «О персональных данных» для защиты данных в КИИ, если обрабатываются персональные сведения.

Для обеспечения соответствия стандартам и нормативам необходимо:

- Проводить регулярный аудит и анализ рисков с использованием утверждённых методик;

- Внедрять и поддерживать системы управления информационной безопасностью согласно требованиям ISO 27001;

- Использовать сертифицированные технические средства защиты информации в соответствии с перечнем ФСТЭК и ФСБ;

- Обеспечивать подготовку и повышение квалификации персонала по вопросам защиты КИИ;

- Организовывать своевременное реагирование на инциденты и проводить расследования с учётом требований законодательства.

Регулярное обновление нормативной базы и адаптация внутренних процедур к изменяющимся стандартам позволяют минимизировать уязвимости и повысить устойчивость КИИ к внешним и внутренним угрозам.

Вопрос-ответ:

Что такое критически важная информационная инфраструктура (КИИ) и почему она выделяется отдельно в области информационной безопасности?

КИИ — это совокупность объектов, систем и сетей, от работы которых зависит стабильность функционирования общества и государства. Это могут быть объекты энергетики, транспорта, связи, финансов и других сфер. Их особенность — высокий уровень взаимозависимости и влияние на безопасность страны. Нарушение работы таких объектов способно привести к серьезным последствиям, поэтому для КИИ разработаны специальные меры защиты, отличающиеся от стандартных подходов к информационной безопасности.

Что понимается под критически важными информационными инфраструктурами (КИИ) и почему их защита считается приоритетной задачей?

Критически важными информационными инфраструктурами называют объекты и системы, функционирование которых оказывает значительное влияние на стабильность общественных процессов, безопасность государства и экономику. Это могут быть энергетические сети, транспортные системы, финансовые учреждения, системы связи и другие. Их сбои или нарушения работы способны привести к масштабным негативным последствиям, включая перебои в предоставлении жизненно важных услуг, ущерб национальной безопасности и значительные экономические потери. Поэтому обеспечение устойчивости и надежности таких систем — одна из ключевых задач, направленных на предотвращение потенциальных угроз и поддержание нормального функционирования общества.