Скимминг и фишинг – это методы кражи конфиденциальных данных, при которых злоумышленники получают доступ к информации банковских карт и учетных записей пользователей. Эти схемы широко применяются при проведении мошеннических операций, особенно в точках продаж, онлайн-магазинах и при массовых рассылках.

Скимминг предполагает установку специального устройства на банкоматы, терминалы или дверные считыватели. Такие устройства незаметно считывают данные с магнитной полосы карты. В некоторых случаях применяются накладки на клавиатуру для фиксации PIN-кода. Пользователь не замечает вмешательства, а его карта уже скомпрометирована. Часто такие устройства маскируются под элементы корпуса банкомата, что затрудняет их обнаружение.

Фишинг основывается на социальной инженерии и обычно реализуется через электронную почту, мессенджеры или поддельные сайты. Пользователю предлагают перейти по ссылке и ввести личные данные – якобы для подтверждения операции или разблокировки аккаунта. Визуально такие сайты часто копируют оформление оригинальных сервисов. Даже наличие SSL-сертификата (https) не гарантирует безопасность, так как он легко оформляется на поддельный домен.

Рекомендуется регулярно проверять банкоматы и терминалы на наличие подозрительных элементов перед использованием. При оплате в заведениях лучше использовать бесконтактную оплату. Не следует переходить по ссылкам из писем, даже если они выглядят официально. Надежнее вручную вводить адрес сайта. Также важно активировать двухфакторную аутентификацию и устанавливать лимиты на операции по карте.

Как злоумышленники устанавливают скиммеры на банкоматы и терминалы

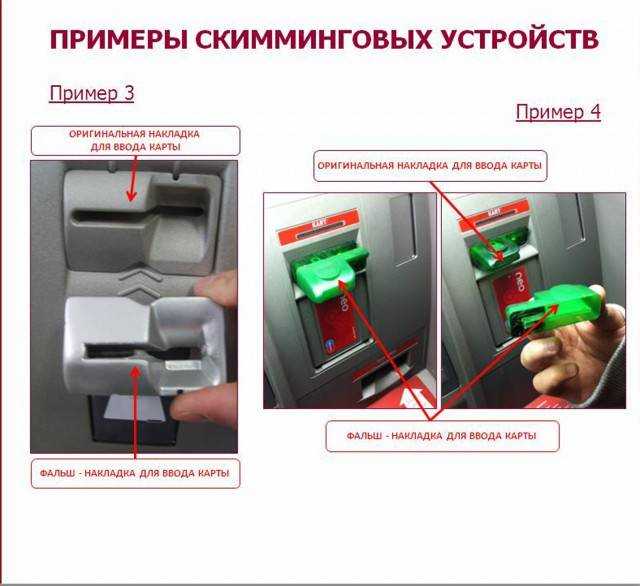

Скиммеры маскируются под стандартные элементы банкоматов: накладки на слот для карты, накладки на клавиатуру, микрокамеры или даже целые лицевые панели. Устройства чаще всего размещают на банкоматах, расположенных вне помещений или в слабо освещённых местах, где отсутствует видеонаблюдение.

Накладные устройства считывают магнитную полосу карты в момент вставки. Современные модели скиммеров толщиной менее 1 мм практически не видны и могут включать беспроводную передачу данных. Клавиатурные накладки или микрокамеры используются для записи PIN-кода. Камеры часто закрепляют в корпусе над клавиатурой или в фальшпанелях рядом с экраном.

Монтаж скиммеров занимает у преступников от 30 секунд до 2 минут. Чаще всего злоумышленники действуют в составе организованных групп: один участник отвлекает внимание, другой устанавливает устройство, третий наблюдает за обстановкой. Проверка фиксации элементов корпуса банкомата, наличия посторонних предметов и следов клея может помочь выявить вмешательство.

Рекомендуется: использовать банкоматы внутри банков, закрывать клавиатуру рукой при вводе PIN, избегать устройств с неплотно закреплёнными или подвижными частями. При малейшем подозрении на наличие скиммера следует немедленно прекратить операцию и сообщить в банк или службу безопасности.

Какие признаки указывают на наличие скиммера на устройстве

Первым сигналом может быть неестественное выступание элементов устройства: накладка на слот для карты, выступающая клавиатура или рамка экрана. Эти элементы могут скрывать скиммер или камеру для записи PIN-кода.

Если картоприёмник двигается, болтается или выглядит как отдельная деталь, это повод отказаться от использования банкомата. Заводская конструкция плотно закреплена и не имеет люфтов.

Несовпадение цвета или материала отдельных частей корпуса может указывать на наличие поддельной панели. Злоумышленники часто используют 3D-печать для изготовления фальшивых накладок, не добиваясь полного соответствия оригиналу.

При вставке карты слышен нехарактерный звук, а сам процесс занимает больше времени, чем обычно – возможен признак наличия считывающего устройства. В некоторых случаях карта застревает или банкомат выдаёт ошибку без объяснения причин.

На корпусе терминала могут присутствовать миниатюрные камеры – чаще всего над клавиатурой, в местах крепления панелей или рядом с логотипами. Проверка на наличие отверстий или лишних компонентов рядом с клавишами ввода – обязательна.

Наличие следов клея, скотча или плохо подогнанных соединений также указывает на возможную установку скиммера. Банк не использует клей для крепления внешних элементов на банкоматах или POS-терминалах.

Если устройство кажется недавно «модифицированным» – например, внезапно появилась новая панель, изменился слот или рамка – рекомендуется сообщить об этом в банк и не использовать устройство.

Как происходит перехват данных карты через скимминг

Скимминг осуществляется с помощью устройств, незаметно установленных на банкоматах, терминалах оплаты и даже выносных платёжных устройствах. Цель – считать информацию с магнитной полосы карты и перехватить PIN-код.

- Считывающее устройство устанавливается поверх штатного картоприёмника. Оно идентично по размеру и форме оригиналу и фиксирует данные с магнитной полосы при вставке карты.

- Для перехвата PIN-кода применяется миниатюрная камера, размещённая в панели банкомата, корпусе навеса или рядом с клавиатурой. Она направлена на зону ввода PIN и записывает действия пользователя.

- Альтернативный способ – установка накладной клавиатуры. Она точно повторяет форму оригинальной и сохраняет введённые символы.

Полученные данные используются для клонирования карты. Злоумышленник копирует содержимое магнитной полосы на чистую карту и вводит перехваченный PIN при попытке снятия средств.

Чтобы снизить риск перехвата:

- Осматривать банкомат перед использованием: нештатные накладки, следы клея, люфт панелей – поводы насторожиться.

- Закрывать клавиатуру рукой при вводе PIN, даже если камера незаметна.

- Избегать банкоматов в местах с плохим освещением и вне видеонаблюдения.

- Проверять выписку по счёту – при любых сомнительных операциях срочно блокировать карту.

Карты с чипом более защищены: клонировать их с помощью простого считывателя нельзя. Однако если банкомат использует только магнитную полосу, риск сохраняется. Рекомендуется включить в настройках банка запрет на операции с использованием полосы за границей, если это не требуется.

Какие уловки используют фишеры в поддельных письмах и сайтах

Фишеры часто используют визуальное и текстовое оформление, копирующее стиль официальных организаций – банков, онлайн-магазинов, налоговых служб. Логотипы, фирменные цвета и даже поддельные адреса отправителей создают иллюзию подлинности. Один из распространённых приёмов – домены, схожие с настоящими, но содержащие незначительные отличия: например, «paypaI.com» с заглавной буквой i вместо l.

В тексте писем используются элементы срочности: уведомления о блокировке аккаунта, подозрительной активности или необходимости обновления данных. Это стимулирует пользователя действовать быстро, не проверяя достоверность информации. Часто применяются фразы вроде «Подтвердите вход» или «Ваша карта будет заблокирована через 24 часа».

Ссылки в таких письмах ведут на фальшивые сайты, визуально неотличимые от оригиналов. На этих страницах могут запрашиваться логины, пароли, номера карт и CVV-коды. Некоторые сайты имитируют двухфакторную аутентификацию, чтобы убедить жертву в подлинности процесса.

Для усиления доверия фишеры добавляют в письма реальные контактные данные, скопированные с настоящих сайтов, и юридическую информацию. Также используются PDF-вложения или формы с активными полями, которые маскируются под официальные документы.

Фишинговые страницы часто размещаются на недавно зарегистрированных доменах или взломанных сайтах с хорошей репутацией. Проверка URL вручную и использование расширений для браузера, определяющих фишинг, помогает выявлять подмену. Также важно проверять наличие HTTPS, но полагаться только на него нельзя – мошенники всё чаще используют SSL-сертификаты.

Как мошенники получают доступ к учетным данным через фишинг

Фишинговые атаки направлены на получение логинов, паролей и других конфиденциальных данных пользователей путём имитации доверенных ресурсов. Наиболее распространённый приём – рассылка поддельных писем от имени банков, онлайн-сервисов, маркетплейсов или почтовых служб. Такие письма содержат ссылки на сайты, визуально копирующие оригинальные, но размещённые на доменах с незначительными отличиями в названии, например: support-paypall.com вместо paypal.com.

На поддельной странице размещается форма ввода данных, которая визуально не отличается от оригинала. Введённая информация моментально отправляется злоумышленникам. Часто такие формы дополнительно запрашивают одноразовые коды подтверждения, маскируясь под многофакторную авторизацию. Пользователь, введя код из SMS, не замечает подмены и тем самым передаёт мошеннику полный доступ.

Ещё один способ – внедрение вредоносных скриптов в скомпрометированные сайты. Посетитель такого ресурса может увидеть всплывающее окно, например с просьбой повторно авторизоваться. Введённые данные также перехватываются и используются для последующего входа в личный кабинет жертвы.

Для повышения достоверности фишеры нередко используют HTTPS-сертификаты, что сбивает с толку пользователей, привыкших ориентироваться на замок в адресной строке как на знак безопасности. Однако наличие сертификата не гарантирует подлинность сайта.

Чтобы снизить риск компрометации данных, следует вводить логины и пароли только вручную набрав адрес сайта, не переходить по ссылкам из писем и сообщений, проверять доменные имена и использовать менеджеры паролей, которые автоматически подставляют данные только на подлинных сайтах. Также необходимо включить двухфакторную аутентификацию и регулярно проверять историю входов в аккаунты.

Как пользователю проверить, был ли он жертвой скимминга или фишинга

Для выявления факта скимминга или фишинга необходимо проверить банковские операции и технические признаки, указывающие на компрометацию данных.

Первый шаг – внимательно изучить выписку по банковской карте за последние 30 дней. Необходимо искать:

| Признак | Описание |

|---|---|

| Неизвестные списания | Транзакции, которые вы не совершали или не узнаёте |

| Повторяющиеся небольшие списания | Часто мошенники проверяют работоспособность карты микроплатежами |

| Оплаты в незнакомых местах | Покупки в регионах, где вы не находились |

Если выявлены подозрительные операции, стоит незамедлительно обратиться в банк для блокировки карты и детального расследования.

Для проверки фишинга важна оценка недавних действий с электронной почтой и паролями. Следует обратить внимание на:

| Признак | Описание |

|---|---|

| Неожиданные письма с просьбой обновить данные | Ссылки могут вести на поддельные сайты для кражи учетных данных |

| Входы в аккаунты с новых устройств или IP-адресов | Отслеживается через историю входов в настройки аккаунтов |

| Изменения паролей без вашего ведома | Информируют службы безопасности сервисов или собственные уведомления |

Рекомендуется проверить историю входов в почтовые и банковские аккаунты, а также установить двухфакторную аутентификацию. Используйте официальные приложения и сайты для входа, избегайте перехода по ссылкам из подозрительных писем.

Если вы подозреваете, что стали жертвой фишинга, незамедлительно смените пароли на всех критически важных ресурсах и проинформируйте службу поддержки соответствующих сервисов.

Вопрос-ответ:

Как мошенники устанавливают скиммеры на банкоматы и что они при этом получают?

Скиммеры — это специальные устройства, которые незаметно крепят на картридер банкомата или платежного терминала. Они считывают данные с магнитной полосы карты при её вставлении. Обычно злоумышленники заранее готовят копии оригинальных элементов устройства, чтобы скиммер выглядел естественно. После установки они регулярно возвращаются, чтобы забрать накопленную информацию и PIN-коды, которые записываются с помощью скрытых камер или клавиатурных накладок. Полученные данные позволяют им создавать дубликаты карт и снимать деньги с чужих счетов.

Какие признаки указывают на то, что банковская карта могла быть скомпрометирована через фишинг?

Если после перехода по подозрительной ссылке или ответа на письмо с запросом банковских данных вы заметили непредвиденные списания, изменения в лимитах или уведомления о попытках входа в личный кабинет, это повод заподозрить фишинг. Также может прийти смс с кодом подтверждения, который вы не запрашивали. Важно проверить выписки по счету и сразу связаться с банком при любых сомнительных операциях.

Как мошенники с помощью фишинга получают доступ к учетным данным пользователей?

Фишинг — это метод обмана, при котором жертве отправляют поддельные сообщения или создают фальшивые сайты, похожие на настоящие банковские порталы или сервисы. Пользователь, не заметив подмены, вводит свои логин, пароль, а иногда и дополнительные данные. Мошенники тут же получают доступ к этим учетным записям и могут переводить деньги или использовать личную информацию для других махинаций.

Как проверить, не была ли моя карта скомпрометирована с помощью скимминга?

Регулярно проверяйте банковские выписки и историю операций на предмет незнакомых списаний. При использовании банкоматов обращайте внимание на наличие посторонних элементов на картридере — неровности, странные накладки или дополнительные камеры. Также рекомендуют использовать бесконтактные способы оплаты и банковские приложения с уведомлениями о транзакциях, чтобы сразу заметить подозрительную активность.