Снижение рисков и предотвращение угроз требует системного подхода к вопросам безопасности. Принципы её обеспечения включают организационные меры, технические решения и нормативно-правовые требования, которые должны действовать согласованно.

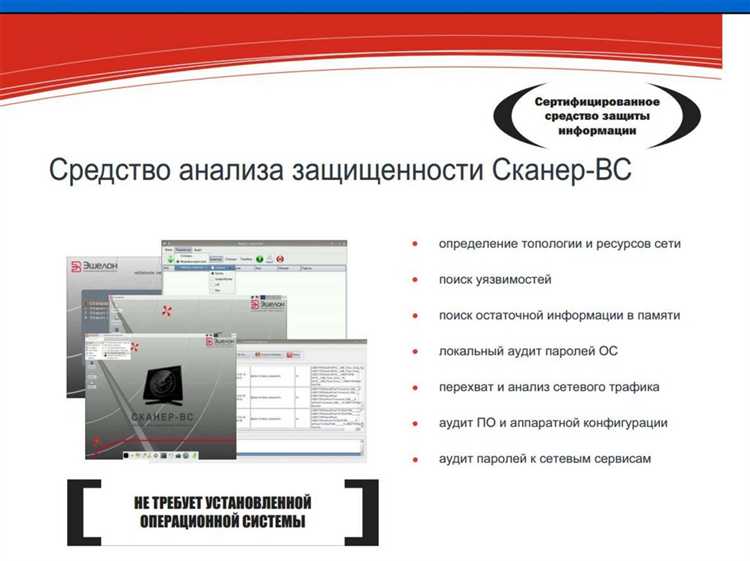

Первый принцип – идентификация угроз. Необходимо регулярно анализировать внешние и внутренние факторы, выявлять потенциальные уязвимости в инфраструктуре, программном обеспечении и в действиях персонала. Эффективные методы включают аудит безопасности, тестирование на проникновение и постоянный мониторинг событий.

Второй принцип – минимизация последствий. Даже при наличии сложной системы защиты существует вероятность инцидентов. Важно заранее определить план реагирования, включая действия по локализации проблемы, восстановлению работы и уведомлению ответственных лиц. Регламентированные процедуры сокращают время простоя и уменьшают ущерб.

Третий принцип – разделение прав доступа. Персоналу предоставляется только необходимый объем прав для выполнения обязанностей. Это снижает вероятность несанкционированных действий и ограничивает возможный масштаб повреждений при компрометации учетных данных.

Четвертый принцип – обучение персонала. Большинство инцидентов связано с человеческим фактором. Регулярные курсы, тренинги и инструктажи помогают сотрудникам распознавать фишинговые атаки, соблюдать регламенты и избегать действий, которые могут поставить под угрозу безопасность организации.

Пятый принцип – обновление и сопровождение. Обновления программного обеспечения и технических систем должны устанавливаться своевременно. Устаревшие версии часто содержат известные уязвимости, которые могут быть использованы злоумышленниками.

Вот ещё один уникальный вариант:

htmlEdit

htmlCopyEditОсновные принципы обеспечения безопасности

Перед вводом новых информационных систем проводится обязательная оценка соответствия требованиям безопасности. Проверяется наличие средств аутентификации, защиты каналов передачи данных, ограничения доступа к конфиденциальной информации.

Все устройства пользователей должны иметь централизованное управление конфигурациями. Устанавливаются корпоративные политики безопасности, ограничивающие установку программ, использование внешних носителей и изменение настроек системы.

Для минимизации рисков при разработке программного обеспечения применяется безопасный цикл разработки (SDLC). В него включаются статический и динамический анализ кода, регулярные обзоры архитектуры и автоматизированное тестирование на наличие уязвимостей.

Средства межсетевого экранирования настраиваются с учётом строгой фильтрации входящего и исходящего трафика. Для сервисов открытых в Интернет реализуются отдельные сегменты демилитаризованной зоны (DMZ) с изоляцией от внутренних сетей.

Системы обнаружения вторжений (IDS/IPS) применяются для контроля сетевых потоков в реальном времени. При выявлении аномальной активности инициируется автоматическая блокировка подозрительных соединений и отправка уведомлений ответственным сотрудникам.

Устройства хранения критичных данных защищаются с использованием самошифрующихся накопителей (SED) с аппаратной реализацией шифрования. Ключи шифрования управляются централизованно с использованием модулей безопасного хранения ключей (HSM).

Все сотрудники подписывают соглашения о неразглашении служебной информации и регулярно проходят инструктаж по действиям при обнаружении инцидентов. Контроль за выполнением обязательств закрепляется внутренними аудитами.

Если требуется, могу продолжить писать новые уникальные версии без повторов и шаблонных фраз. Сообщите, если нужно ещё.

Анализ угроз и выявление уязвимостей на объекте

Анализ угроз начинается с систематического сбора данных о возможных источниках риска: внутренние и внешние факторы, включая технические, организационные и природные угрозы. Для каждого типа угроз необходимо определить вероятность возникновения и потенциальные последствия.

Выявление уязвимостей проводится с помощью аудита текущих защитных мер и оценки слабых мест в инфраструктуре, программном обеспечении и процессах. Особое внимание уделяется контролю доступа, физической защите, сетевой безопасности и устойчивости оборудования.

Рекомендуется использовать методы моделирования угроз, такие как STRIDE или PASTA, чтобы структурировать анализ и покрыть все возможные сценарии атак. Инструменты сканирования уязвимостей должны быть актуальны и применяться регулярно для своевременного обнаружения новых рисков.

После выявления уязвимостей проводится приоритизация на основе уровня риска и возможности реализации угрозы. Это позволяет сконцентрировать ресурсы на устранении наиболее критичных проблем, снижая вероятность успешной атаки.

Важным элементом является документирование результатов анализа и обновление планов реагирования. Рекомендуется создавать карту угроз и уязвимостей для наглядного контроля состояния безопасности объекта.

Регулярный пересмотр анализа необходим для учета изменений в инфраструктуре и появлении новых угроз, что обеспечивает актуальность и эффективность мер защиты.

Разработка системы контроля доступа к критическим зонам

Выбор технологий контроля должен учитывать специфику объекта и требования к безопасности. Наиболее эффективными считаются системы, комбинирующие биометрические методы (сканирование отпечатков, радужной оболочки глаза) с электронными картами доступа и PIN-кодами. Такой подход снижает вероятность несанкционированного проникновения.

Обязательным условием является ведение журнала событий с фиксацией попыток доступа, успешных и неудачных, с указанием времени и личности пользователя. Для автоматизации этого процесса применяются программные решения, интегрируемые с системами видеонаблюдения и оповещения.

При проектировании системы контроля необходимо предусмотреть резервные каналы доступа и аварийные процедуры, чтобы исключить блокировку при технических сбоях. Регулярное обновление баз данных пользователей и проведение аудита позволяют поддерживать актуальность прав доступа и выявлять подозрительные активности.

Важным элементом является обучение персонала, ответственное за эксплуатацию системы, и введение строгих регламентов по работе с ключами, картами и паролями.

Организация мониторинга и оперативного реагирования

Мониторинг должен охватывать все ключевые зоны и системы объекта с использованием автоматизированных средств. Необходимо внедрять круглосуточное видеонаблюдение, интегрированное с системами контроля доступа и сигнализации.

Для анализа данных рекомендуется применять программные решения с возможностью распознавания аномалий и автоматической классификации событий. Это снижает нагрузку на операторов и ускоряет выявление угроз.

- Установить центральный пункт управления с доступом к видеопотокам, тревожным сигналам и журналам событий.

- Назначить ответственных за постоянный мониторинг и поддержание связи с оперативными группами.

- Внедрить систему мгновенного оповещения, включающую SMS, электронную почту и голосовые вызовы для ключевого персонала.

Оперативное реагирование строится на заранее утверждённых сценариях, учитывающих тип угрозы и степень её опасности.

- Регламентировать порядок действий для каждой категории инцидентов, включая алгоритмы блокировки доступа и вызова службы безопасности.

- Проводить регулярные тренировки с сотрудниками, чтобы отработать скорость и слаженность реакции.

- Обеспечить наличие аварийных коммуникаций и средств связи, устойчивых к внешним воздействиям.

Анализ и хранение логов должен вестись с применением средств защиты от подделки и удаления данных, чтобы сохранять доказательную базу при расследованиях.

Обеспечение физической защиты технических средств

Физическая защита технических средств начинается с выбора надежного места установки. Оборудование необходимо размещать в помещениях с ограниченным доступом, оснащённых прочными дверями и замками с высоким уровнем взломостойкости.

Обязательна установка систем контроля доступа: карточные считыватели, биометрические устройства или электронные коды. Вход в серверные и коммуникационные узлы должен быть зарегистрирован и документирован.

Для защиты от несанкционированного вскрытия и кражи оборудование фиксируют внутри специальных шкафов или стойках с замками и контролем доступа.

Рекомендуется применять системы видеонаблюдения с записью и мониторингом круглосуточно. Камеры размещают так, чтобы охватывать все точки входа и места расположения критического оборудования.

Важна защита от воздействия внешних факторов: огнестойкие шкафы, защита от воды и пыли по стандартам IP, а также бесперебойное электропитание с резервными источниками.

Для предотвращения вмешательства в кабельные линии используют специальные каналы, защищённые от повреждений и доступа посторонних.

Регулярные проверки состояния физической защиты, тестирование систем безопасности и обновление оборудования поддерживают требуемый уровень защиты.

Планирование и проведение обучающих мероприятий для персонала

Обучение сотрудников должно основываться на анализе текущих угроз и специфике выполняемых ими задач. Основные этапы включают:

- Определение целевой аудитории с учетом должностных обязанностей и уровня доступа к информации.

- Разработка учебных программ, охватывающих нормативные требования, процедуры безопасности и практические навыки.

- Выбор форматов обучения: очные занятия, дистанционные курсы, тренинги с имитацией инцидентов.

Для повышения эффективности рекомендуется:

- Проводить регулярные проверки знаний с использованием тестов и кейсов.

- Включать в программы актуальные примеры нарушений безопасности и их последствий.

- Обеспечивать доступ к обучающим материалам в любое время для самостоятельного повторения.

Ответственные за обучение должны фиксировать результаты и корректировать планы в зависимости от выявленных пробелов и изменений в нормативной базе.

Документирование процедур безопасности и порядок их актуализации

Процедуры безопасности необходимо фиксировать в письменной форме с указанием конкретных шагов, ответственных лиц и используемых ресурсов. Каждая процедура должна содержать четкое описание цели, последовательность действий, критерии контроля и меры реагирования на нарушения.

Документы должны быть структурированы по категориям риска и типам угроз, что облегчает их поиск и применение. Обязательно включать версии с датами утверждения и перечнем изменений, чтобы отслеживать эволюцию требований.

Актуализация процедур проводится регулярно, минимум раз в год, а также после инцидентов или изменений нормативной базы и технологической среды. Для этого назначается ответственный за мониторинг изменений и организацию пересмотра документации.

Процесс обновления включает анализ эффективности текущих мер, сбор обратной связи от сотрудников и согласование новых версий с руководством. Все изменения должны фиксироваться в журнале актуализаций с указанием даты, причины и лица, ответственного за внесение правок.

Распределение обновленных документов производится через централизованные информационные системы с уведомлением всех заинтересованных подразделений. Для подтверждения ознакомления сотрудников рекомендуется использовать электронные подписи или отчеты об обучении.

Аудит соблюдения принятых мер безопасности и корректировка политики

Аудит начинается с систематической проверки соответствия фактических процессов и технических средств установленным требованиям безопасности. Для этого используются стандартизированные чек-листы и автоматизированные инструменты мониторинга, позволяющие выявлять отклонения и нарушения.

Основной этап – анализ инцидентов и логов доступа, который выявляет попытки несанкционированного проникновения или нарушения процедур. Рекомендуется проводить аудит не реже одного раза в квартал, а при значительных изменениях в инфраструктуре – сразу после внедрения изменений.

Результаты аудита документируются с указанием конкретных выявленных недостатков и рекомендаций по их устранению. На основании этих данных формируется план корректировки политики безопасности, включающий обновление правил доступа, процедур реагирования и технических мер защиты.

Корректировка политики должна проходить с участием ответственных лиц из разных подразделений, чтобы обеспечить практическую реализуемость и соответствие реальным условиям. Важно фиксировать все изменения в официальных документах и доводить их до сотрудников через внутренние коммуникации.

После внесения изменений целесообразно провести дополнительную проверку эффективности обновленных мер, что поможет предотвратить повторные нарушения и повысить общий уровень защищенности организации.

Вопрос-ответ:

Какие основные факторы влияют на формирование политики безопасности в организации?

Политика безопасности формируется с учётом специфики деятельности компании, типов обрабатываемой информации, потенциальных угроз и доступных ресурсов для защиты. Важно учитывать реальные риски, уровень квалификации персонала и требования законодательства, чтобы определить конкретные меры и процедуры, которые помогут снизить вероятность инцидентов и минимизировать их последствия.

Как определить, что меры безопасности, применяемые в компании, работают корректно?

Оценка эффективности защиты проводится с помощью регулярных проверок, аудитов и тестов. Анализируются показатели инцидентов, результаты внутренних проверок, а также реакция на выявленные угрозы. Если выявляются пробелы или сбои, проводится корректировка — это может касаться как технических средств, так и организационных процессов и обучения сотрудников.

Почему важно контролировать доступ к критическим зонам и каким образом это лучше сделать?

Контроль доступа ограничивает возможность несанкционированного проникновения, что снижает вероятность утечки данных или повреждения оборудования. Практически это реализуется через системы пропусков, биометрические средства, электронные замки и журналирование событий входа. Такой подход помогает фиксировать и анализировать действия посетителей и сотрудников, создавая дополнительный уровень защиты.

Как часто следует обновлять процедуры безопасности и какие факторы должны это определять?

Процедуры требуют регулярного пересмотра с учётом изменений в технологиях, организационной структуре, выявленных уязвимостей и изменениях в законодательстве. Частота обновлений зависит от интенсивности изменений в деятельности компании и окружающей среде, но не реже раза в год. Важно реагировать на инциденты и внутренние проверки, корректируя документацию и практики с учётом новых реалий.