Центр сертификации ключей (ЦСК) – это доверенная сторона в инфраструктуре открытых ключей (PKI), обеспечивающая выпуск, распространение и отзыв цифровых сертификатов. Его основная задача – подтвердить соответствие открытого ключа конкретному субъекту, юридическому или физическому лицу. Без такого подтверждения невозможно реализовать надёжную электронную подпись, шифрование и аутентификацию в цифровой среде.

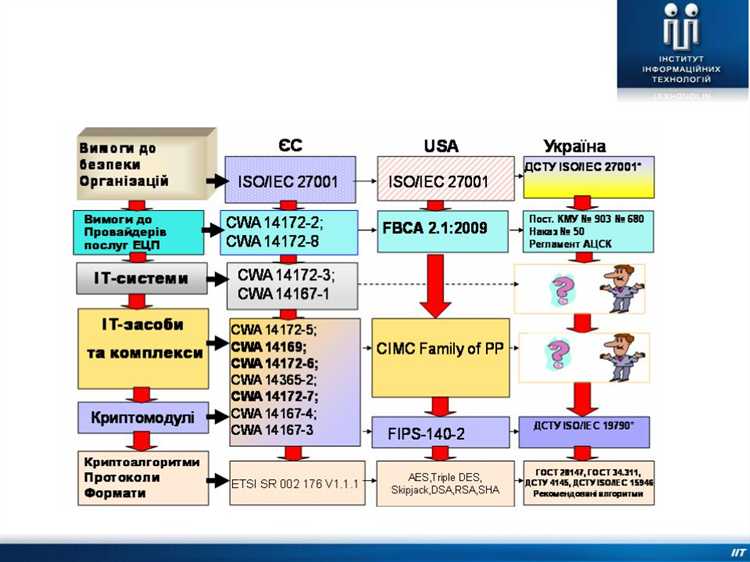

Каждый сертификат, выпускаемый ЦСК, содержит информацию о владельце, сроке действия, типе ключей и подписи центра сертификации. При этом все действия центра регламентируются строгими политиками безопасности, включая управление жизненным циклом ключей, использование аппаратных криптографических модулей (HSM) и аудит операций. Например, для квалифицированных сертификатов в России требуется соблюдение ГОСТ Р 57580 и подтверждение аккредитации ФНС или Минцифры.

Функции ЦСК включают: генерацию ключевых пар, выдачу и продление сертификатов, ведение списков отозванных сертификатов (CRL), предоставление интерфейсов для верификации подлинности, а также взаимодействие с пользователями через регистрационные центры. При создании корпоративной PKI важно выбрать надёжный ЦСК, поддерживающий актуальные алгоритмы шифрования (например, ГОСТ Р 34.10-2012 или RSA 2048+), интеграцию с LDAP и OCSP, а также возможность масштабирования под рост числа пользователей.

В коммерческой практике также распространено использование промежуточных центров сертификации, делегирующих часть функций от корневого ЦСК. Это позволяет гибко управлять цепочками доверия внутри организации, не нарушая общих принципов PKI. Все процессы в инфраструктуре должны быть задокументированы в политике сертификации и согласованы с внутренними нормативами информационной безопасности.

Порядок выпуска и хранения корневого сертификата

Выпуск корневого сертификата начинается с генерации ключевой пары на физически изолированном устройстве, не подключённом к сети. Приватный ключ создаётся с использованием криптографически стойкого генератора случайных чисел и не покидает защищённого аппаратного модуля, например, HSM (Hardware Security Module).

После генерации ключа формируется запрос на сертификат (CSR), в который включается открытый ключ и идентификационные данные центра сертификации. На его основе создаётся самоподписанный сертификат с длительным сроком действия – как правило, от 10 до 25 лет. При формировании учитываются требования к алгоритмам (например, RSA 4096 бит или ECC P-384) и соответствие стандартам X.509 и политики PKI.

Сертификат сохраняется в защищённом хранилище, доступ к которому ограничен многофакторной аутентификацией и разграничением прав. Приватный ключ хранится исключительно внутри HSM, поддерживающего аудит, защиту от физического вмешательства и автоматическое уничтожение ключей при попытке взлома. Его экспорт невозможен.

Для обеспечения резервирования создаются несколько копий сертификата в формате DER и PEM, хранящихся на физических носителях (например, смарт-картах или USB-токенах с аппаратной защитой) в разных защищённых местах. Использование хэш-сумм и цифровых подписей позволяет контролировать целостность копий.

Доступ к операциям с корневым сертификатом строго регламентирован процедурами, документированными в политике управления ключами (Key Management Policy). Все действия фиксируются в журнале аудита. Использование корневого ключа допускается только для подписания промежуточных сертификатов, после чего корневой центр сертификации отключается от сети и переходит в офлайн-режим до следующей необходимой операции.

Механизм проверки подлинности открытых ключей

Проверка подлинности открытого ключа основана на проверке цифровой подписи сертификата, выданного центром сертификации. Цель – убедиться, что ключ действительно принадлежит заявленному владельцу и не был подменён при передаче.

Основные этапы проверки подлинности открытого ключа:

- Получение цифрового сертификата, содержащего открытый ключ, данные владельца и подпись центра сертификации (ЦСК).

- Определение издателя сертификата и получение его открытого ключа. Если используется цепочка доверия, на каждом уровне последовательно проверяется подпись до корневого ЦСК.

- Проверка целостности: производится вычисление хэш-суммы содержимого сертификата и сравнение с расшифрованной подписью, полученной с использованием открытого ключа ЦСК.

- Сопоставление проверяемого доменного имени (или другого идентификатора) с данными в сертификате.

- Проверка срока действия сертификата и списка отозванных сертификатов (CRL) либо через протокол OCSP.

Для автоматизации процесса используются встроенные механизмы в операционных системах и браузерах, которые управляют доверенными корневыми центрами и проверяют цепочку доверия без участия пользователя.

Рекомендации по повышению надёжности проверки:

- Использовать только сертификаты, подписанные доверенными центрами, чьи корневые сертификаты проверены и хранятся в системе.

- Регулярно обновлять список отозванных сертификатов и следить за актуальностью OCSP-ответов.

- Отклонять сертификаты с неподписанными расширениями или нестандартными атрибутами.

- Не полагаться на самоподписанные сертификаты в производственной среде без дополнительной верификации.

Технически корректная проверка исключает атаки типа «человек посередине» и обеспечивает доверие к открытым ключам в инфраструктуре открытых ключей (PKI).

Процесс отзыва и аннулирования сертификатов

Отзыв и аннулирование сертификатов – важные процедуры, которые обеспечивают защиту от использования недействительных или скомпрометированных сертификатов в системе PKI. Эти операции позволяют оперативно исключить сертификаты из доверенных, тем самым минимизируя риски для безопасности. Центр сертификации (ЦС) играет ключевую роль в их реализации, гарантируя, что процесс будет проведён в соответствии с установленными стандартами.

Процесс отзыва сертификатов начинается с выявления основания для его аннулирования. Это может быть:

- Компрометация частного ключа;

- Утечка данных;

- Изменение состояния или статуса владельца сертификата;

- Истечение срока действия сертификата;

- Ошибки в процессе его выдачи.

После того как основание для отзыва установлено, происходит несколько этапов:

- Сбор и проверка информации о сертификате. Этот этап включает в себя анализ, является ли сертификат действующим и удовлетворяет ли он критериям для отзыва.

- Отправка запроса на отзыв. Запрос передаётся в центр сертификации, который в свою очередь обновляет статус сертификата в своей базе данных.

- Обновление списка отозванных сертификатов (CRL). После успешного отзыва сертификат добавляется в этот список, что делает его недействительным для всех участников PKI-системы.

- Уведомление владельца сертификата и заинтересованных сторон о том, что сертификат был отозван.

Аннулирование сертификатов также важно для предотвращения использования повреждённых или устаревших криптографических данных. Оно может происходить по причине:

- Пожизненного отказа от использования сертификата владельцем;

- Порчи данных, что приводит к невозможности дальнейшего использования сертификата;

- Невозможности подтвердить подлинность владельца сертификата.

При аннулировании также необходимо внести изменения в CRL и другие криптографические компоненты, связанные с сертификатом. Как правило, процедуру аннулирования следует инициировать немедленно после обнаружения причины.

Каждый шаг отзыва и аннулирования сертификатов должен быть задокументирован для обеспечения прозрачности и безопасности. Центр сертификации обязан строго следовать регламентам, чтобы процесс не стал уязвимостью для системы.

Роль центра сертификации в инфраструктуре открытых ключей

Основная функция ЦС – генерация и выдача сертификатов после проверки подлинности данных заявителя. Этот процесс включает идентификацию и верификацию личности или организации, что минимизирует риск выпуска сертификатов недобросовестным пользователям.

Для контроля статуса выданных сертификатов ЦС поддерживает списки отозванных сертификатов (CRL) и протоколы онлайн-проверки, такие как OCSP. Это позволяет своевременно аннулировать сертификаты при выявлении компрометации ключей или нарушении условий использования.

Безопасность работы ЦС обеспечивается строгими регламентами по хранению корневых ключей и внедрением аппаратных средств защиты, таких как HSM (Hardware Security Module). Централизованный контроль и аудит операций ЦС поддерживают прозрачность и защищают от внутренних угроз.

| Функция ЦС | Описание |

|---|---|

| Выдача сертификатов | Проверка идентичности и генерация цифровых сертификатов |

| Управление жизненным циклом | Обновление, отзыв и аннулирование сертификатов |

| Поддержка проверок | Обеспечение доступности CRL и OCSP для подтверждения статуса |

| Обеспечение безопасности | Защита ключей и контроль доступа к критическим ресурсам |

Реализация центра сертификации с четким соблюдением нормативных требований и технических стандартов обеспечивает основу для доверенных коммуникаций и защиты информационных систем.

Форматы и структура электронных сертификатов

Электронные сертификаты, выпускаемые центром сертификации, чаще всего соответствуют стандарту X.509 версии 3. Этот формат задаёт структуру и обязательные поля сертификата, обеспечивая совместимость между разными системами.

Ключевые поля сертификата включают:

Субъект (Subject) – идентификатор владельца сертификата, обычно содержит имя организации, доменное имя или личные данные.

Издатель (Issuer) – данные центра сертификации, выпустившего сертификат.

Публичный ключ (Public Key) – открытый ключ владельца, который будет использоваться для шифрования или проверки цифровой подписи.

Серийный номер (Serial Number) – уникальный идентификатор сертификата внутри инфраструктуры.

Срок действия (Validity Period) – содержит дату начала и окончания действия сертификата.

Алгоритмы подписи (Signature Algorithm) – алгоритм, которым центр сертификации подписал сертификат, например, sha256WithRSAEncryption.

Подпись (Signature) – цифровая подпись центра сертификации, подтверждающая подлинность и целостность сертификата.

Сертификаты могут храниться в форматах PEM, DER и PKCS#7. Формат PEM представлен в виде текстового файла с кодировкой Base64 и обрамляется строками “——BEGIN CERTIFICATE——” и “——END CERTIFICATE——”. Он удобен для использования в текстовых редакторах и большинстве приложений.

Формат DER – бинарный, широко используется в системах, требующих компактности и быстрого чтения. PKCS#7 часто применяется для хранения цепочек сертификатов, включая корневые и промежуточные.

При интеграции сертификатов рекомендуется обращать внимание на поддержку конкретного формата приложением и требования к цепочке доверия. Для надёжного управления ключами желательно хранить корневые сертификаты отдельно, а промежуточные – в виде цепочек, что позволяет ускорить проверку и облегчить обновления.

Способы идентификации владельца ключа при выдаче сертификата

Идентификация владельца ключа – обязательный этап перед выпуском электронного сертификата, гарантирующий подлинность личности или организации. Методы варьируются в зависимости от уровня доверия и требований системы.

Проверка документов – наиболее распространенный способ. Владелец предоставляет копии удостоверений личности, паспорта, свидетельств о регистрации организации. Документы сверяются с базами данных государственных органов или специализированных реестров.

Личное присутствие на пункте выдачи сертификатов повышает уровень достоверности. В этом случае оператор удостоверяется в личности владельца по документам и может взять биометрические данные, например, отпечатки пальцев.

Удалённая идентификация реализуется через видеозвонок с оператором или автоматические системы распознавания лица. При этом предъявляются оригиналы документов и выполняются дополнительные проверки для исключения подделок.

Использование квалифицированной электронной подписи или ранее выданного сертификата служит доказательством принадлежности ключа конкретному субъекту при повторной выдаче.

Проверка данных через доверенные источники, такие как налоговые органы, банки или регистраторы, позволяет сопоставить предоставленную информацию с официальными записями, минимизируя риск мошенничества.

Рекомендуется комбинировать несколько способов идентификации для повышения надежности процедуры и соответствия требованиям нормативных актов и внутренних политик Центра сертификации.

Взаимодействие центра сертификации с доверенными сторонами

Центр сертификации (ЦС) обеспечивает обмен информацией с доверенными сторонами через строго регламентированные каналы связи. К доверенным сторонам относятся пользователи сертификатов, службы валидации, а также другие ЦС и регистраторы.

Для подтверждения подлинности и целостности сертификатов ЦС публикует списки отозванных сертификатов (CRL) и поддерживает протоколы онлайн-проверки статуса сертификатов, такие как OCSP. Эти данные должны быть доступны доверенным сторонам без задержек и обеспечены средствами защиты от подделок.

При выдаче сертификата ЦС взаимодействует с регистратором, который отвечает за верификацию личности или организации. Результаты проверки передаются ЦС для принятия решения о выпуске или отказе. Важно, что все действия фиксируются в журналах аудита, доступных доверенным сторонам по запросу.

В рамках интеграции с корпоративными системами доверенные стороны получают доступ к интерфейсам API ЦС для автоматизированного запроса, продления и отзыва сертификатов. Эти интерфейсы должны поддерживать аутентификацию и авторизацию для исключения несанкционированного доступа.

Для поддержания доверия ЦС регулярно обновляет криптографические алгоритмы и протоколы взаимодействия, информируя об изменениях доверенных пользователей и партнеров. Совместная работа осуществляется на основе договоров и регламентов, которые определяют ответственность и порядок обмена данными.

Правила аудита и контроля деятельности центра сертификации

Обязательными элементами контроля выступают анализ журналов событий (логов), включая фиксацию всех операций с ключами и сертификатами, проверка целостности данных и соответствия процедур политике безопасности. Аудиторы должны иметь доступ к системам мониторинга и к архивам криптографических операций.

Процесс аудита включает проверку процедур идентификации и аутентификации заявителей на сертификаты, оценку защиты инфраструктуры центра, в том числе физической безопасности серверов и средств резервного копирования. Особое внимание уделяется своевременному обновлению и отзыву сертификатов в соответствии с регламентом.

Для контроля безопасности используются методы криптографической проверки, включая анализ подписей сертификатов и проверку цепочек доверия. В рамках аудита обязательно тестирование резервных процедур на случай сбоев, включая восстановление корневого ключа и реакцию на инциденты безопасности.

Результаты аудита фиксируются в отчётах, содержащих выявленные несоответствия и рекомендации по устранению уязвимостей. На их основе разрабатываются планы корректирующих действий и усовершенствования процессов центра сертификации.

Автоматизация контроля с использованием специализированного программного обеспечения позволяет повысить точность и оперативность обнаружения отклонений. Рекомендуется интеграция аудита с системами управления информационной безопасностью организации для комплексного мониторинга.

Вопрос-ответ:

Что такое центр сертификации ключей и какую роль он выполняет в инфраструктуре безопасности?

Центр сертификации ключей — это организация, которая выпускает и управляет цифровыми сертификатами, подтверждающими подлинность открытых ключей пользователей. Его задача — гарантировать, что ключ действительно принадлежит заявленному владельцу, что позволяет участникам обмениваться зашифрованной информацией и проверять подписи с уверенностью в их достоверности.

Какие основные функции выполняет центр сертификации в процессе выдачи сертификатов?

Центр сертификации принимает запросы на выдачу сертификатов, проверяет личность или полномочия заявителя, генерирует сертификаты с указанием открытого ключа и другой информации, подписывает их своим закрытым ключом, а затем публикует для общего доступа. Также он ведёт реестры выданных сертификатов и отвечает за отзыв недействительных сертификатов.

Как происходит проверка подлинности сертификата, выданного центром сертификации?

Для проверки сертификата проверяется цифровая подпись центра сертификации с помощью его корневого открытого ключа. Если подпись верна, значит сертификат не был подделан и можно доверять информации внутри него. Дополнительно проверяют статус сертификата, например, не был ли он отозван, с помощью списков отзыва сертификатов (CRL) или протокола OCSP.

Какие меры контроля применяются для обеспечения безопасности центра сертификации?

Для защиты центра сертификации используют изолированные и защищённые серверы, многоуровневую аутентификацию сотрудников, регулярные внутренние и внешние аудиты. Также применяются процедуры резервного копирования и шифрования, чтобы предотвратить несанкционированный доступ к ключам и обеспечить целостность и доступность информации.

В чем заключается процесс отзыва сертификатов и как он влияет на доверие пользователей?

Отзыв сертификата происходит, когда ключ скомпрометирован или информация изменилась. Центр сертификации публикует данные об отзыве в специальных списках или через онлайн-сервисы. Пользователи, проверяя статус сертификата, могут убедиться, что он больше не действителен, что помогает избегать использования поддельных или устаревших данных и поддерживает уровень доверия в системе.

Какова основная задача центра сертификации ключей в системе электронной безопасности?

Центр сертификации ключей выступает в роли доверенного учреждения, которое подтверждает подлинность открытых ключей, связывая их с конкретными пользователями или организациями. Он выпускает цифровые сертификаты, содержащие информацию о владельце ключа и его открытом ключе, а также подпись центра, подтверждающую достоверность данных. Благодаря этому участники обмена информацией могут проверить, что полученный ключ действительно принадлежит заявленному субъекту, что обеспечивает защиту от подделки и злоупотреблений в процессе передачи данных.