Надежность и достоверность информации об отправителе – ключевое условие при передаче финансовых, юридических и коммерческих данных. Несоответствие идентификационных данных контрагента может привести к отклонению операций, блокировке средств или правовым последствиям. Поэтому проверка соответствия отправителя заявленным данным требует не формального подхода, а применения конкретных технических и правовых инструментов.

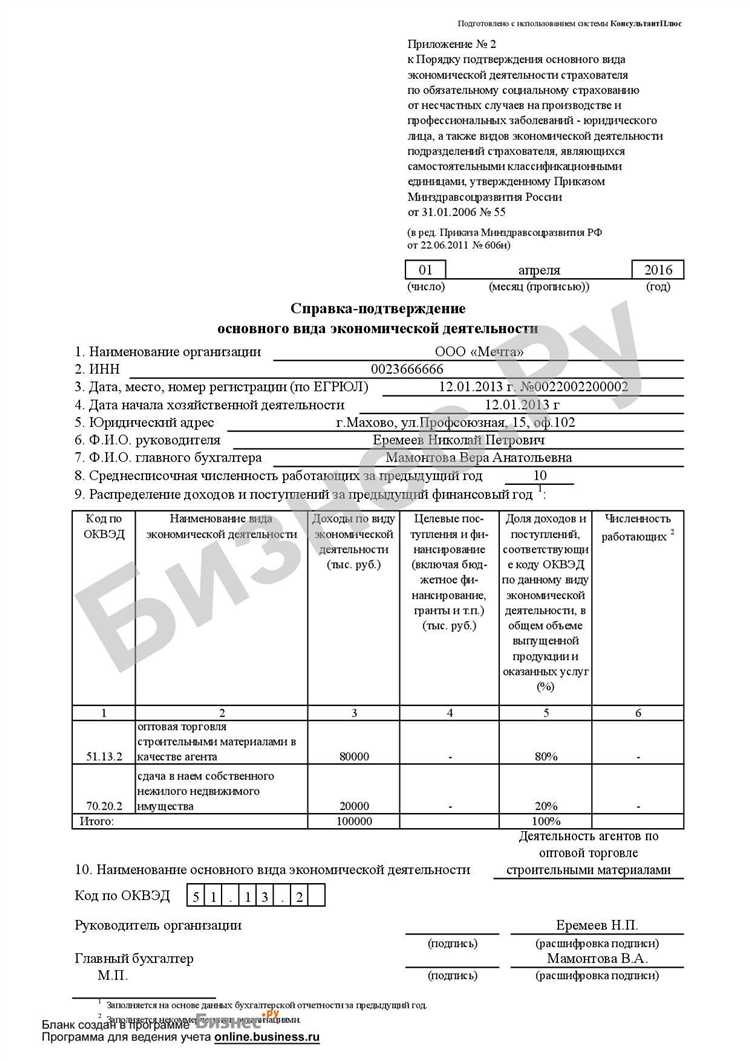

На практике проверка начинается с анализа реквизитов, представленных в документах: ИНН, ОГРН, наименования, банковских данных. Сопоставление этих данных с открытыми государственными реестрами (ЕГРЮЛ, ЕГРИП, ФНС, БИК) позволяет выявить первичные расхождения. При этом важно учитывать не только наличие записи, но и актуальность информации, в том числе дату последнего изменения и юридический статус организации.

Следующий этап – анализ цифровых атрибутов: IP-адресов, электронных подписей (ЭП), метаданных файлов и штампов времени. Несоответствие ЭП владельцу сертификата, отсутствие связи между адресом электронной почты и заявленным доменом, а также подмена канала передачи – признаки потенциального мошенничества. Проверка ЭП через удостоверяющие центры и расшифровка электронной подписи являются обязательной процедурой при получении юридически значимых документов.

Для повышения точности проверки необходимо использовать программные средства, способные интегрироваться с внутренними системами документооборота. Они обеспечивают автоматическое извлечение данных, сверку с эталонными источниками, регистрацию отклонений и формирование уведомлений. Интеграция с API ФНС, ФНС-подписки, сервисами 1С и СБИС позволяет исключить ручные ошибки и ускорить процедуру сверки.

Идентификация источника полученной информации

На практике идентификация источника строится на совокупности технических и организационных признаков:

- Использование электронных сертификатов, выданных удостоверяющим центром, с привязкой к конкретному юридическому или физическому лицу.

- Анализ IP-адреса, доменного имени и маршрута доставки сообщения (например, через трассировку заголовков e-mail или сетевых пакетов).

- Проверка цифровой подписи с использованием открытого ключа, заранее полученного и верифицированного.

- Сопоставление метаданных (время отправки, программное обеспечение, формат сообщения) с ранее зафиксированными шаблонами активности конкретного отправителя.

- Аутентификация через защищённые каналы обмена, включая TLS с верификацией сертификатов сервера и клиента.

Для систем, обрабатывающих большое количество входящих сообщений, рекомендуется реализация автоматической системы фильтрации по предварительно утвержденному реестру доверенных отправителей. Такой список должен включать идентификаторы, адреса и ключи, прошедшие проверку на достоверность и целостность.

При любом отклонении от зафиксированных параметров источника следует активировать механизм повторной проверки и исключить автоматическую обработку полученной информации до завершения идентификации.

Для критических сценариев целесообразно использовать двухфакторную верификацию: например, автоматическую сверку цифровой подписи и параллельное подтверждение по защищённому API или через зашифрованный канал связи.

Сравнение метаданных отправителя с заявленными реквизитами

Метаданные электронной корреспонденции, включая заголовки писем (headers), IP-адреса серверов, время отправки и маршрут прохождения сообщения, позволяют выявить расхождения между техническими параметрами и официально заявленными реквизитами отправителя. Это особенно критично при проверке писем, содержащих счета, финансовые документы или юридически значимую информацию.

Для начала необходимо извлечь полные заголовки письма и проанализировать следующие поля: Return-Path, Received, Message-ID, DKIM-Signature, SPF и From. Если домен в поле From отличается от доменов, участвующих в цепочке Received, или отсутствует подтверждение подлинности по DKIM и SPF, это указывает на возможную подмену отправителя.

Заявленные реквизиты (например, домен компании, юридическое название и контактные данные) должны быть сверены с регистрационными данными домена через WHOIS-сервисы. При несовпадении организационного названия или указании анонимных регистраторов следует рассматривать сообщение как потенциально недостоверное.

Внутренние системы организации также могут автоматически сверять отправителя с заранее утверждённым белым списком доменов и IP-адресов. Использование фильтров, которые блокируют письма от неподтверждённых доменов или адресов, минимизирует риск получения поддельной корреспонденции.

При выявлении несоответствий между метаданными и заявленными реквизитами следует не только отклонить сообщение, но и инициировать дополнительную проверку по независимым каналам связи, включая телефонные звонки или запросы в официальные контактные центры организации-отправителя.

Анализ цифровых подписей и сертификатов

Цифровая подпись обеспечивает проверку целостности данных и аутентичности отправителя. Для её анализа требуется извлечение подписи из сообщения и сверка с открытым ключом отправителя, полученным из его сертификата. Несоответствие указывает на искажение данных или подмену отправителя.

Проверка действительности сертификата включает в себя установление его цепочки до корневого удостоверяющего центра (УЦ) и проверку каждого промежуточного звена. Особое внимание следует уделять сроку действия, отозванным сертификатам (через CRL или OCSP) и совпадению доменных или идентификационных данных с ожидаемыми.

Если в сертификате отсутствует расширение Key Usage или Extended Key Usage, либо в нём не указано право на подписание электронной корреспонденции, такой сертификат не должен использоваться для подтверждения достоверности отправителя. Также важно учитывать алгоритм подписи: небезопасные варианты, такие как SHA1, подлежат исключению.

Дополнительно рекомендуется зафиксировать и сопоставить серийный номер, субъект и издателя сертификата с реестром доверенных сертификатов организации. При наличии политик сертификации (CPS), их условия необходимо изучить, особенно в части идентификации владельца ключа.

Наличие цифровой подписи без действительного сертификата не может считаться достаточным подтверждением подлинности отправителя. Проверка должна быть автоматизирована средствами криптографической библиотеки или через специализированное ПО с журналированием всех этапов верификации.

Проверка доменных имен и адресов электронной почты

Следует также учитывать историю домена. Используя ресурсы, такие как DomainTools или SecurityTrails, можно отследить, кому ранее принадлежал домен, выявить признаки перепродажи, смены хостинга или частые перерегистрации, характерные для мошеннических схем.

Проверка почтового адреса предполагает анализ не только имени отправителя, но и доменной части. Часто поддельные адреса визуально имитируют легитимные, подменяя символы (например, «rn» вместо «m», «.сom» вместо «.com»). Для выявления таких подмен полезно использовать автоматические инструменты верификации (например, EmailRep или EmailHippo), которые проверяют наличие MX-записей, статус в черных списках и уровень репутации.

Важно выполнять проверку SPF, DKIM и DMARC-записей, связанных с доменом отправителя. SPF позволяет проверить, уполномочен ли сервер на отправку почты от имени домена. DKIM обеспечивает целостность сообщения и подтверждает его подлинность, а DMARC задает политику обработки писем, не прошедших аутентификацию. Несоответствие этим механизмам указывает на подмену или техническую несостоятельность отправителя.

Особое внимание стоит уделять адресам, указывающим на использование бесплатных почтовых сервисов (например, Gmail, Yahoo), если заявителем выступает юридическое лицо. Подобные несоответствия должны трактоваться как красный флаг, особенно при отсутствии других подтверждающих атрибутов отправителя.

Регулярный аудит адресов электронной почты, с которых поступают официальные сообщения, и ведение белого списка проверенных доменов позволяют минимизировать риски подделки источника и обеспечить достоверность коммуникаций.

Валидация реквизитов банковского перевода

Проверка реквизитов банковского перевода начинается с анализа номерa расчетного счета. Важно убедиться, что номер соответствует формату, принятому в стране получателя. Например, для российских счетов используется 20-значный формат, и он должен логически согласовываться с корреспондентским счетом и БИК банка.

Следующий элемент – БИК (банковский идентификационный код). Он должен точно указывать на конкретное структурное подразделение банка. Рекомендуется сверять его с данными официального справочника Центрального банка РФ или аналогичного источника в другой юрисдикции. Несовпадение БИК с расчетным счетом – явный индикатор ошибки или потенциального мошенничества.

Наименование получателя должно строго соответствовать данным, зарегистрированным в банке. Любое отклонение – например, разница в одной букве или в расположении ИП/ООО – является основанием для остановки платежа до уточнения. Ручная верификация особенно критична при работе с новыми контрагентами.

Особое внимание требует назначение платежа. В нем могут содержаться идентификаторы договора, счета или другие обязательные к указанию данные. Отсутствие этих элементов может привести к задержке зачисления средств или невозможности отследить перевод в случае спора.

Корреспондентский счет и SWIFT-код проверяются при международных переводах. Коррсчет должен принадлежать банку-корреспонденту, указанному в инструкциях, а SWIFT-код – точно соответствовать юрисдикции и филиалу. Для валютных операций критически важно сверять реквизиты с инвойсами и официальными письмами от получателя.

Для исключения ошибок полезно использовать автоматизированную проверку реквизитов с доступом к справочникам ЦБ, ФНС, международным банкам (через API или встроенные модули в бухгалтерских системах). Это снижает вероятность ручных опечаток и ускоряет верификацию.

Заключительный этап – внутренняя сверка с профилем контрагента: соответствие реквизитов ранее использованным, отсутствие изменений без уведомления, логическая непротиворечивость всех полей. При любом сомнении перевод следует отложить до подтверждения подлинности данных.

Использование внешних реестров и баз данных для проверки отправителя

Для проверки соответствия отправителя заявленным данным применяют специализированные внешние реестры и базы данных, обладающие актуальной и достоверной информацией. Ключевые источники включают государственные реестры юридических лиц, налоговые базы, санкционные списки, а также международные каталоги.

Рекомендуется использовать следующие типы баз данных:

- Единый государственный реестр юридических лиц (ЕГРЮЛ) – подтверждает наличие компании, ее учредительные данные, ИНН и руководителей;

- Федеральная налоговая служба – позволяет сверить налоговые идентификаторы и проверить статус налогоплательщика;

- Реестры санкций и ограничений (например, ООН, ЕС, OFAC) – выявляют участие отправителя в санкционных списках, что важно для соблюдения законодательства;

- Проверочные базы контрагентов и антимошеннические сервисы – обеспечивают детальный анализ и выявление рисков, связанных с отправителем;

- Публичные базы данных паспортов и водительских удостоверений (где доступно легально) – применяются для верификации личности физических лиц.

При интеграции с внешними реестрами следует учитывать:

- Автоматизацию запросов через API для минимизации человеческой ошибки и ускорения обработки;

- Обновление локальных копий данных или кэширование для снижения времени ответа и повышения стабильности;

- Контроль прав доступа и соответствие требованиям законодательства о защите персональных данных;

- Проверку полноты и актуальности информации с помощью периодических аудитов;

- Логирование запросов и результатов для последующего анализа и выявления аномалий.

Использование нескольких независимых источников повышает достоверность проверки. При выявлении расхождений между данными из разных баз необходимо провести дополнительный ручной анализ или запросить подтверждающие документы у отправителя.

В случаях международных операций важно учитывать особенности локальных реестров и использовать глобальные агрегаторы данных, чтобы избежать ошибок идентификации, связанных с различиями в формате и языке.

Фиксация и документирование результатов проверки

Документирование включает запись всех выявленных несоответствий и подтвержденных совпадений, с подробным описанием методов проверки: ссылки на внешние реестры, базы данных, результаты анализа цифровых подписей или метаданных. Каждое утверждение должно сопровождаться доказательствами в виде скриншотов, логов или экспортированных отчетов систем.

Рекомендуется использовать унифицированные шаблоны протоколов проверки, которые обеспечивают полноту и однозначность информации, а также позволяют автоматизировать дальнейший аудит. Важно сохранять все версии документов и фиксировать время внесения изменений для поддержания цепочки аудита.

Хранение результатов должно осуществляться в защищенных и резервируемых хранилищах с контролем доступа. Для обеспечения надежности и достоверности данные должны быть доступны для повторной проверки и сопоставления в случае возникновения спорных ситуаций.

Обязательна регистрация ответственных за проведение проверки лиц с указанием их должностей и контактных данных. Это обеспечивает персональную ответственность и возможность дополнительного уточнения информации при необходимости.

Вопрос-ответ:

Какие методы можно использовать для проверки подлинности отправителя электронного письма?

Для проверки подлинности отправителя электронного письма часто применяют анализ заголовков сообщения, проверку DKIM-подписи, SPF-записей и DMARC-политик. Заголовки показывают путь, по которому прошло письмо, позволяя выявить подмену адреса. DKIM использует криптографическую подпись, которая подтверждает, что письмо не изменялось после отправки. SPF указывает список разрешённых серверов для отправки от имени домена. DMARC объединяет эти методы и сообщает получателю о допустимости письма с указанного адреса.

Как можно убедиться, что банковские реквизиты в заявлении совпадают с данными отправителя?

Сравнение банковских реквизитов требует сверки с официальными базами или выписками, выданными банком. Необходимо проверить совпадение номера счёта, ИНН, КПП и наименования владельца счета. Важно учитывать, что данные должны соответствовать тем, которые предоставлены отправителем в официальных документах или договорах. При сомнениях обращаются в банк для подтверждения информации.

Какие признаки указывают на возможное искажение данных отправителя в электронных сообщениях?

К косвенным признакам относятся несоответствие IP-адреса сервера отправителя официальному региону, некорректные или отсутствующие цифровые подписи, необычные адреса электронной почты (например, с подозрительными доменами), а также отличия в метаданных письма от заявленных данных отправителя. Также подозрительно, если информация в письме противоречит ранее известным данным или если присутствуют ошибки и неточности в реквизитах.

Насколько надёжна проверка отправителя через внешние базы данных и реестры?

Внешние базы данных позволяют быстро сопоставить предоставленные данные с официальной информацией, например, регистрационные сведения организаций, сведения из налоговых или коммерческих реестров. Однако точность зависит от актуальности и полноты информации в этих источниках. Кроме того, доступ к некоторым базам может быть ограничен, а данные — задержаны по времени обновления. Для критически важных проверок лучше использовать несколько источников и сопутствующие методы.

Какие шаги необходимо предпринять для документирования результатов проверки отправителя?

Рекомендуется фиксировать дату и время проверки, используемые источники данных и методы анализа. Все обнаруженные несоответствия или подтверждения должны быть подробно описаны с приложением скриншотов, копий документов или ссылок на базы. Важно сохранить оригиналы писем и их заголовки для последующего анализа. Документирование помогает отслеживать процесс, обосновывать решения и служит доказательной базой при спорных ситуациях.

Как определить, что отправитель действительно соответствует заявленным данным?

Проверка соответствия отправителя начинается с анализа предоставленной информации. Необходимо сверить идентификационные данные (например, имя, адрес, контактные телефоны) с официальными источниками или внутренними базами данных. Важно проверить сопутствующие признаки, такие как IP-адрес, электронная почта, используемая для связи, и другие метаданные, которые могут указывать на подлинность. При сомнениях проводят дополнительные проверки — звонки, запросы подтверждающих документов, или использование специализированных реестров и сервисов, позволяющих выявить несоответствия или мошеннические данные.

Какие методы проверки наиболее надежны для верификации отправителя данных?

Наиболее надежные методы включают комплексный подход с применением нескольких инструментов. Например, проверка официальных документов, таких как паспорта или лицензии, сверка с государственными и коммерческими базами данных, анализ цифровых подписей и сертификатов, а также проверка IP-адресов и электронной почты на предмет их регистрации и активности. Автоматизированные системы с использованием алгоритмов сопоставления и анализа помогают выявлять несоответствия в предоставленных данных. Также важно фиксировать результаты проверки для последующего анализа и аудита.