Эффективность информационных систем (ИС) напрямую влияет на устойчивость и конкурентоспособность организаций в любой отрасли. Современные ИС не ограничиваются лишь хранением и обработкой данных. Они выполняют функции контроля бизнес-процессов, управления ресурсами и обеспечения безопасности информации. От их надежности и соответствия установленным требованиям зависит не только стабильность внутренних операций, но и соблюдение нормативных стандартов.

Согласно действующим нормативам, включая федеральный закон № 152-ФЗ «О персональных данных» и ГОСТ Р 56939-2016, ИС обязаны обеспечивать защиту информации от несанкционированного доступа, утечки и разрушения. Особое внимание уделяется информационной безопасности, включая применение криптографических средств и системного контроля доступа. Кроме того, для государственных и финансовых структур обязательны сертифицированные программно-аппаратные решения.

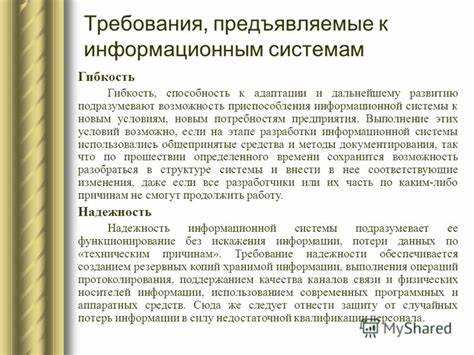

Технические требования к ИС включают масштабируемость, отказоустойчивость и совместимость с существующей ИТ-инфраструктурой. Системы должны поддерживать интеграцию с внешними и внутренними сервисами организации, а также быть готовыми к последующей модернизации без критических простоев. Особое значение имеет производительность ИС: время отклика должно соответствовать установленным регламентам SLA (Service Level Agreement).

Организации обязаны документировать все этапы проектирования, внедрения и эксплуатации ИС. Для этого разрабатываются технические задания, модели угроз, регламенты эксплуатации и планы восстановления после сбоев. Пренебрежение формализацией этих процессов увеличивает риски информационных инцидентов и штрафных санкций со стороны контролирующих органов.

Безопасность хранения и обработки данных

Надежность хранения и обработки данных в информационных системах организаций напрямую влияет на устойчивость бизнес-процессов и соблюдение требований законодательства. Согласно статье 19 Федерального закона №152-ФЗ «О персональных данных», организации обязаны применять организационные и технические меры защиты информации, включая предотвращение утечек, уничтожения и несанкционированного доступа к данным.

Эффективная защита хранения данных начинается с выбора проверенной архитектуры. Приоритет следует отдавать сегментированным хранилищам, где критически важные данные физически или логически отделяются от менее чувствительной информации. Для хранения персональных и коммерчески значимых данных рекомендуется использовать серверы с аппаратным шифрованием и поддержкой протоколов безопасности уровня FIPS 140-2.

В процессе обработки данных ключевую роль играет разграничение прав доступа. Настройка ролей пользователей и многоуровневая аутентификация минимизируют вероятность утечек, вызванных действиями сотрудников или злоумышленников. Практика показывает, что внедрение двухфакторной аутентификации снижает риск несанкционированного доступа на 60%.

Особое внимание следует уделить контролю целостности данных. Для этого используются хеш-функции и цифровые подписи. В случае обнаружения несоответствия контрольных сумм система автоматически блокирует дальнейшую обработку и инициирует расследование инцидента.

Для мониторинга безопасности рекомендуется использовать специализированные системы обнаружения вторжений (IDS) и защиты от вторжений (IPS), которые в реальном времени отслеживают аномальную активность и блокируют подозрительные операции.

Регулярное обновление программного обеспечения и своевременное устранение уязвимостей – обязательное условие минимизации рисков. Согласно данным Positive Technologies, до 75% успешных кибератак становятся возможными из-за эксплуатации устаревших версий программного обеспечения и отсутствия актуальных патчей.

Надежность работы систем при сбоях и отказах

Использование распределённых архитектур позволяет исключить зависимость от одного физического узла. Если одна из локаций выходит из строя, рабочая нагрузка автоматически перераспределяется на резервные площадки. Такие схемы актуальны для систем, где допустимое время простоя не превышает нескольких минут.

Для минимизации последствий отказов необходимо интегрировать системы автоматического мониторинга и оповещения. Они фиксируют нестабильность работы компонентов и инициируют аварийные сценарии без участия оператора. Современные системы мониторинга способны выявлять критические отклонения менее чем за 30 секунд.

Обязательным является внедрение регулярного тестирования планов восстановления. Практика показывает, что формальные документы без проверки на практике не обеспечивают реальной готовности к сбоям. Рекомендуется проводить испытания не реже двух раз в год с привлечением сотрудников всех задействованных подразделений.

Ключевым элементом надежности является сегментированное резервное копирование. Оно должно включать не только пользовательские данные, но и конфигурации систем, виртуальные образы и базы данных. При этом данные должны дублироваться в защищённые географически разнесённые локации.

Эффективность этих мер подтверждается статистикой: организации, использующие комплексный подход к отказоустойчивости, восстанавливают операционную деятельность в среднем на 65% быстрее, чем компании без чёткого плана реагирования.

Соответствие правовым и отраслевым стандартам

Информационные системы организаций обязаны соответствовать действующему законодательству и специфическим требованиям отраслевых стандартов. Несоблюдение этих норм может привести к блокировке деятельности, штрафам и утрате доверия со стороны клиентов и партнеров.

Ключевые нормативные акты, определяющие требования к ИС в России:

- Федеральный закон №152-ФЗ «О персональных данных» – регламентирует порядок сбора, обработки и хранения персональной информации.

- Федеральный закон №149-ФЗ «Об информации, информационных технологиях и о защите информации» – устанавливает правила защиты информации, в том числе от несанкционированного доступа.

- ГОСТ Р 57580 – стандарт обеспечения безопасности финансовых ИС.

- Приказы ФСТЭК и ФСБ России – определяют порядок защиты информации ограниченного доступа и использования криптографических средств.

Для организаций отдельных отраслей действуют специализированные стандарты. Например:

- Банковский сектор: Стандарт безопасности Банка России (СТО БР ИББС), включая требования к защите платежной инфраструктуры.

- Энергетика: Стандарты по обеспечению кибербезопасности объектов критической инфраструктуры.

- Здравоохранение: Требования к хранению и защите медицинских данных, включая электронные медицинские карты и телемедицинские сервисы.

Рекомендации по обеспечению соответствия ИС нормативным требованиям:

- Проведение регулярного аудита информационных систем с привлечением внешних экспертов.

- Актуализация внутренней документации, включая политики безопасности и инструкции пользователей.

- Использование сертифицированного программного обеспечения и технических средств защиты информации.

- Контроль соблюдения требований при внедрении новых компонентов или модернизации существующих систем.

- Организация обучения сотрудников основам нормативных требований и информационной безопасности.

Соблюдение правовых и отраслевых стандартов не является разовой задачей – это постоянный процесс, требующий системного подхода и регулярного пересмотра технических и организационных мер.

Масштабируемость при росте объёмов информации

Информационные системы организаций должны предусматривать возможность масштабирования для обработки увеличивающихся массивов данных без ухудшения производительности. Это особенно актуально для компаний, работающих с потоками транзакций, мультимедийным контентом или аналитическими платформами.

Практическое обеспечение масштабируемости включает горизонтальное и вертикальное расширение ресурсов. Горизонтальное масштабирование подразумевает добавление серверов или виртуальных машин в существующий кластер. Такой подход эффективно распределяет нагрузку и минимизирует риск отказов отдельных узлов.

Вертикальное масштабирование связано с увеличением вычислительной мощности одного сервера: добавлением оперативной памяти, процессоров или более производительных накопителей. Этот вариант актуален для систем с высокими требованиями к вычислительным операциям или базам данных.

Важно заранее проектировать архитектуру системы с учётом предполагаемого роста. Использование микросервисов, контейнеризации (например, Docker, Kubernetes) и распределённых баз данных (таких как Cassandra или MongoDB) позволяет гибко реагировать на изменение нагрузки.

Рекомендуется проводить регулярное тестирование производительности при симуляции пиковых нагрузок. Это помогает выявлять узкие места и своевременно корректировать инфраструктуру.

Пренебрежение вопросами масштабируемости на ранних этапах разработки приводит к необходимости дорогостоящих рефакторингов или полной перестройки системы при росте объёмов информации.

Интеграция с другими корпоративными сервисами

Информационная система должна обеспечивать надежный обмен данными с ключевыми корпоративными сервисами: ERP, CRM, BI, системами документооборота и управления проектами. Для этого необходима поддержка стандартных протоколов обмена, таких как REST API, SOAP, а также форматов данных JSON, XML.

Обязательным условием является наличие модулей или интерфейсов, позволяющих настраивать двунаправленную синхронизацию данных без потери целостности. Необходимо предусмотреть обработку конфликтов при параллельных изменениях и механизмы ведения журналов операций для аудита.

Реализация интеграции требует применения корпоративных шины данных (ESB) или платформ iPaaS, обеспечивающих масштабируемость и гибкость при расширении архитектуры информационной системы. Выбор решения должен учитывать нагрузку, частоту обмена и требования к задержкам.

Особое внимание уделяется безопасности передачи данных: обязательна поддержка шифрования TLS, аутентификация и авторизация по OAuth 2.0 или другим современным протоколам. При интеграции с внешними сервисами следует использовать механизмы ограничения прав доступа и мониторинга активности.

Важным аспектом является документирование всех точек взаимодействия, включая описание API, форматов данных и сценариев обмена, что облегчает сопровождение и адаптацию системы под изменяющиеся бизнес-процессы.

Для повышения устойчивости к сбоям рекомендуется внедрять механизмы повторной отправки сообщений и контроль состояния интеграционных каналов в реальном времени.

Управляемость и мониторинг технического состояния

Эффективная управляемость информационной системы достигается за счет внедрения централизованных инструментов контроля и администрирования, обеспечивающих сбор, анализ и визуализацию ключевых показателей работоспособности. Рекомендуется использовать решения с поддержкой протоколов SNMP, WMI или REST API для интеграции с корпоративными системами управления.

Мониторинг технического состояния должен охватывать параметры процессорной нагрузки, объёма доступной памяти, состояния дисковых массивов, температуры оборудования и сетевой активности. Автоматическое оповещение о критических отклонениях минимизирует время реакции на сбои и способствует поддержанию SLA.

Регулярная проверка журналов событий и системных логов позволяет выявлять скрытые проблемы и предотвращать деградацию производительности. Важна реализация механизма предиктивного анализа, основанного на машинном обучении, для прогнозирования отказов и планирования профилактических мероприятий.

Система управления должна предусматривать возможность удаленного доступа с разграничением прав пользователей и аудитом всех операций. Внедрение средств автоматизации рутинных задач, таких как обновление ПО и перезагрузка сервисов, снижает риск ошибок и повышает надежность инфраструктуры.

Для масштабируемых решений рекомендуется использовать распределённые архитектуры мониторинга с локальными агентами и централизованным сбором данных, что обеспечивает устойчивость к отказам и уменьшает нагрузку на сеть.

Вопрос-ответ:

Какие базовые требования предъявляются к информационным системам в организациях для обеспечения их безопасности?

Информационные системы должны иметь механизмы контроля доступа, чтобы предотвратить несанкционированный вход. Важны средства шифрования для защиты данных как при хранении, так и при передаче. Необходимо регулярное обновление программного обеспечения и мониторинг подозрительной активности. Кроме того, система должна обеспечивать резервное копирование информации для восстановления после сбоев или атак.

Как учитывается масштабируемость информационных систем при росте объёмов данных и пользователей?

При проектировании системы важно предусмотреть возможность горизонтального и вертикального масштабирования — то есть добавление новых серверов или увеличение мощности существующих. Архитектура должна быть модульной, чтобы отдельные компоненты могли развиваться независимо. Также применяется использование распределённых баз данных и кэширования, что снижает нагрузку и ускоряет обработку информации.

Почему интеграция с другими корпоративными сервисами является важным требованием для современных информационных систем?

Интеграция позволяет обмениваться данными между различными приложениями и системами без дублирования информации. Это снижает риск ошибок и экономит время сотрудников. Кроме того, слаженная работа всех сервисов улучшает общую производительность организации и упрощает контроль за бизнес-процессами, обеспечивая их прозрачность и оперативность.

Какие меры принимаются для обеспечения надёжной работы информационных систем при сбоях и отказах оборудования?

Для устойчивости системы применяются избыточные компоненты — резервные серверы, источники питания и каналы связи. Внедряются технологии автоматического переключения на резервные ресурсы при обнаружении неисправностей. Также важна регулярная проверка и тестирование резервных копий данных, а процедуры восстановления должны быть отработаны и документированы.

Каким образом контролируется техническое состояние информационной системы в организации?

Мониторинг включает сбор и анализ данных о производительности оборудования, состоянии сетевых соединений и программного обеспечения. Специализированные инструменты отслеживают ошибки, загрузку процессоров, использование памяти и дискового пространства. При выявлении отклонений система генерирует предупреждения, что позволяет быстро реагировать на проблемы и предотвращать аварийные ситуации.