Формы обратной связи, регистрации и заказа – точки входа на сайт, которые чаще всего становятся целью автоматических атак. Без встроенной защиты эти элементы уязвимы для спама, SQL-инъекций, CSRF и скриптов внедрения данных, что приводит к утечке информации, перегрузке серверов и подрыву доверия пользователей.

Одной из ключевых мер защиты является применение CAPTCHA и её более современных форм, таких как reCAPTCHA v3, которые позволяют фильтровать подозрительную активность без вмешательства пользователя. Также важно реализовать серверную валидацию данных – клиентская проверка может быть легко обойдена, тогда как проверка на стороне сервера минимизирует риск внедрения вредоносных запросов.

Формы должны быть защищены от межсайтовых подделок запросов (CSRF) путём использования уникальных токенов для каждой сессии. Кроме того, стоит ограничить число попыток отправки формы с одного IP-адреса, чтобы предотвратить автоматическую рассылку и подбор данных. Рекомендуется логировать все действия, связанные с отправкой форм, с фиксацией IP, user-agent и временных меток – это облегчает анализ инцидентов и выявление аномалий.

Использование HTTPS в обязательном порядке защищает передаваемые данные от перехвата. Однако это не отменяет необходимость фильтрации вводимых значений. Все входные поля формы должны быть очищены от потенциально опасных символов, особенно в полях, содержащих текстовые комментарии или email-адреса.

Включение защиты формы – не разовая мера, а обязательный элемент технической безопасности, который должен быть интегрирован в архитектуру сайта с учётом специфики форм и потенциальных сценариев злоупотребления.

Как защита формы предотвращает автоматическую отправку спама

Автоматические боты обходят стандартные формы, заполняя их массово и без контроля, что приводит к спаму и нагрузке на сервер. Для блокировки таких действий применяются механизмы, позволяющие отличить реального пользователя от скрипта.

Скрытые поля (honeypot) представляют собой невидимые для человека, но доступные для бота элементы формы. Если скрытое поле заполнено, сервер отвергает запрос как автоматический. Это простой и эффективный способ снизить количество спама без дополнительной нагрузки на пользователя.

Таблица ниже демонстрирует основные методы защиты и их роль в блокировке спама:

| Метод | Описание | Эффективность |

|---|---|---|

| Honeypot | Скрытое поле, заполненное только ботами | Высокая |

| Тайминг отправки | Блокировка мгновенной отправки формы | Средняя |

| CSRF-токены | Уникальный токен для каждой сессии | Высокая |

| JavaScript-валидация | Динамическое формирование скрытых полей | Средняя |

| Rate limiting | Ограничение количества отправок с одного IP | Высокая |

Проверка времени заполнения помогает выявлять аномалии: если форма отправляется менее чем через 3 секунды после загрузки, запрос блокируется. CSRF-токены предотвращают подделку запросов с других источников.

Использование JavaScript для генерации динамических значений снижает вероятность успешной автоматической отправки, так как большинство ботов не исполняют скрипты.

Ограничение частоты отправок позволяет предотвратить массовые автоматические рассылки с одного адреса, снижая нагрузку и риск блокировки IP.

Почему важно ограничить множественные отправки одной и той же формы

Множественные отправки одной и той же формы приводят к ряду серьезных проблем, которые негативно влияют на работу сайта и бизнес-процессы.

- Нагрузка на сервер: Повторные запросы создают избыточную нагрузку, что снижает производительность и увеличивает время отклика, особенно при высоком трафике.

- Засорение базы данных: Одни и те же данные могут сохраняться многократно, вызывая избыточность, усложняя поиск и обработку информации.

- Ошибки в учете заявок и заказов: Множественные копии формируют некорректную статистику, что искажает аналитику и мешает точному учету клиентов.

- Повышение риска мошенничества: Автоматические повторные отправки могут использоваться для злоупотреблений, например, для накрутки акций или злоупотребления бонусами.

- Ухудшение пользовательского опыта: Клиенты могут случайно отправить форму несколько раз, что приводит к путанице, дублированию заказов и необходимости дополнительного обслуживания.

Для предотвращения подобных проблем рекомендуется внедрять следующие меры:

- Использование токенов (CSRF-токены или уникальные идентификаторы) для проверки каждой отправки формы.

- Блокировка кнопки отправки сразу после первого клика, чтобы исключить повторные нажатия.

- Внедрение серверной логики, проверяющей повторные запросы с одинаковыми данными за короткий промежуток времени.

- Использование капчи или других средств защиты от автоматических ботов, генерирующих множественные отправки.

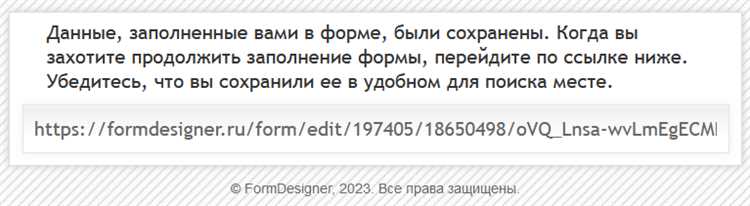

- Оповещение пользователя о успешной отправке с явным подтверждением, чтобы снизить желание нажимать повторно.

Такие меры позволяют существенно сократить избыточные запросы и защитить ресурсы сайта, сохраняя качество данных и обеспечивая стабильную работу сервисов.

Какие риски связаны с отсутствием валидации пользовательских данных

Отсутствие проверки корректности данных, вводимых пользователями, ведёт к серьёзным угрозам безопасности сайта и его инфраструктуры. Без валидации в форму могут быть отправлены скрипты, позволяющие реализовать XSS-атаки, что приведёт к краже сессионных данных или перенаправлению посетителей на вредоносные ресурсы.

Некорректные или вредоносные данные способны вызвать ошибки в базе данных, включая SQL-инъекции, которые могут позволить злоумышленникам получить несанкционированный доступ к конфиденциальной информации или полностью нарушить работу сервера.

Отсутствие ограничений на формат и размер вводимых данных повышает нагрузку на сервер, провоцируя DoS-атаки через отправку больших объёмов мусорных запросов, что замедляет работу сайта или делает его недоступным.

Рекомендуется применять как клиентскую, так и серверную валидацию с использованием регулярных выражений и жёстких правил, ограничивающих длину и формат полей. Это снижает вероятность инъекций и улучшает качество собираемой информации, обеспечивая стабильность и безопасность сайта.

Как включение защиты формы влияет на безопасность пользовательских сессий

Включение защиты формы снижает риск захвата и подделки пользовательских сессий через механизмы CSRF (Cross-Site Request Forgery). Использование уникальных токенов в каждой форме гарантирует, что запросы исходят именно от легитимного пользователя, а не от злоумышленника, подменяющего данные.

Защита форм препятствует автоматизированным атакам с повторной отправкой данных, которые могут привести к несанкционированному изменению состояния сессии, например, смене пароля или привязке нового email. Ограничение множественных отправок через проверку токенов и временных меток помогает сохранить целостность сессии.

Внедрение капчи и других методов валидации блокирует попытки автоматического создания сессий с поддельными учетными данными, что снижает нагрузку на сервер и предотвращает утечки данных через перебор паролей.

Защита формы обеспечивает контроль над источником запросов, что препятствует внедрению вредоносных скриптов в пользовательскую сессию. В результате уменьшается вероятность кражи куки, сессий или других чувствительных данных.

Рекомендуется использовать CSRF-токены, строго проверять их на сервере, а также ограничивать срок действия сессий и реализовывать механизмы повторной аутентификации для критичных операций. Это комплексно укрепляет безопасность пользовательских сессий при работе с веб-формами.

Что происходит при атаке через форму и как её блокировать

Атака через форму чаще всего представляет собой автоматизированный ввод данных злоумышленником с целью загрузки спама, внедрения вредоносного кода или перехвата пользовательских данных. Злоумышленник может использовать скрипты для многократной отправки формы с поддельной информацией, что приводит к перегрузке сервера и нарушению работы сайта.

Одним из распространённых видов атак является SQL-инъекция, при которой вредоносный код внедряется в поля ввода и передается в базу данных без предварительной фильтрации. Результат – получение несанкционированного доступа к данным или их изменение.

Cross-Site Scripting (XSS) – ещё один опасный тип атаки, когда злоумышленник вставляет вредоносные скрипты, которые запускаются у других пользователей, что ведёт к краже сессионных данных или перенаправлению на вредоносные ресурсы.

Для блокировки таких атак необходимо применять строгую валидацию данных на стороне сервера, отбрасывая все неподходящие или подозрительные значения. Использование параметризованных запросов при работе с базой данных исключает возможность внедрения SQL-инъекций.

Важным инструментом защиты является внедрение CAPTCHA, который препятствует автоматическим отправкам форм ботами. Также эффективна реализация ограничения частоты запросов – лимитирование количества отправок формы с одного IP-адреса за определённый период.

Кроме того, внедрение CSRF-токенов в формы предотвращает несанкционированные запросы с других сайтов, гарантируя, что данные отправляет именно легитимный пользователь.

Регулярный аудит безопасности и обновление программного обеспечения сайта поддерживают актуальность защитных механизмов и предотвращают эксплуатацию известных уязвимостей.

Какие методы защиты формы можно реализовать без сложных скриптов

Ограничение частоты отправок с одного IP-адреса позволяет снизить риск автоматических атак. Для этого достаточно настроить серверное ограничение на количество запросов за определённый промежуток времени.

Валидация данных на стороне сервера – обязательный элемент. Проверка формата электронной почты, длины текста и допустимых символов предотвращает попытки внедрения вредоносного кода и некорректных данных.

Использование простых капч, например, вопроса с вычислением результата или выбором правильного варианта, не требует сложных скриптов, но эффективно отсекает автоматические заполнения.

Подключение CSRF-токенов на серверном уровне помогает убедиться, что запросы действительно исходят с вашего сайта, снижая риск межсайтовых атак без необходимости реализации сложных клиентских скриптов.

Использование атрибутов HTML5, таких как required, pattern и type, помогает ограничить ввод неправильных данных уже на этапе заполнения формы, уменьшая нагрузку на сервер и повышая качество данных.

Вопрос-ответ:

Почему защита формы на сайте влияет на безопасность пользователей?

Защита формы помогает предотвратить злоумышленникам использование уязвимостей для внедрения вредоносного кода или кражи данных. Без защиты формы могут быть совершены атаки, такие как SQL-инъекции или межсайтовый скриптинг (XSS), которые ставят под угрозу личную информацию пользователей и стабильность работы сайта.

Какие виды атак могут быть направлены через формы на сайте?

Чаще всего через формы проводят спам-атаки, автоматизированное заполнение ботов, SQL-инъекции, XSS-атаки, а также попытки подбора или перебора данных. Эти действия могут привести к переполнению базы данных, нарушению работы сайта и компрометации конфиденциальной информации.

Какие простые способы защиты формы можно внедрить без сложных технологий?

Можно использовать проверку корректности введённых данных на стороне сервера и клиента, добавить скрытые поля «хонипот» для выявления ботов, ограничить количество отправок формы с одного IP-адреса, а также включить простую капчу или вопрос, на который легко ответит человек, но не робот.

Чем может грозить отсутствие защиты форм на сайте с точки зрения репутации?

Без защиты на сайте могут регулярно появляться спам-сообщения, в базе данных скапливаться мусорные записи, что усложняет работу администраторов и снижает доверие пользователей. Если злоумышленники получат доступ к личным данным, это негативно скажется на имидже компании и может привести к юридическим последствиям.

Как ограничение количества отправок формы помогает повысить безопасность?

Ограничение количества отправок предотвращает автоматизированные атаки и повторные попытки злоупотребления функцией формы. Это снижает нагрузку на сервер и уменьшает вероятность того, что сайт будет использоваться для рассылки спама или попыток взлома с помощью перебора данных.