Обезличивание персональных данных – процесс, при котором информация теряет признаки, позволяющие однозначно идентифицировать субъект данных. В современных условиях усиления требований к защите информации метод обезличивания становится ключевым инструментом для соблюдения законодательства, включая Федеральный закон № 152-ФЗ и Общий регламент по защите данных (GDPR).

Основной принцип обезличивания – исключение или трансформация идентификаторов, таких как ФИО, адреса, номера телефонов и IP-адреса, с целью предотвращения обратного связывания данных с конкретным человеком. При этом важна не только механическая замена, но и учет контекста, чтобы минимизировать риск восстановления исходных данных с помощью вспомогательной информации.

В практическом применении используются разные методы, включая агрегирование, псевдонимизацию, генерацию синтетических данных и применение криптографических техник. Выбор метода зависит от целей обработки, характера данных и уровня допустимого риска. Для систем с высокой степенью конфиденциальности рекомендуется комбинировать несколько подходов и регулярно проводить оценку устойчивости к атакам на деанонимизацию.

Обезличивание персональных данных: принципы и методы защиты

Обезличивание персональных данных – процесс удаления или трансформации информации таким образом, чтобы исключить возможность идентификации субъекта данных. Основной принцип – необратимость преобразования при сохранении аналитической ценности данных.

Ключевые принципы обезличивания включают минимизацию риска обратного восстановления личности, комплексность методов и соответствие требованиям законодательства. Необходимо оценивать вероятность деанонимизации с учетом доступных внешних данных и технических средств злоумышленников.

Методы защиты делятся на две категории: анонимизация и псевдонимизация. Анонимизация предполагает полное удаление идентификаторов и внедрение статистических техник, таких как агрегация, обобщение, рандомизация и подавление данных. Псевдонимизация сохраняет связь с исходными данными через замену идентификаторов случайными значениями, что требует отдельного управления ключами доступа.

Часто используется метод k-анонимности, который гарантирует, что каждый субъект данных неотличим минимум от k других. Другие подходы – l-разнообразие и t-безопасность – усиливают защиту, контролируя разнообразие значений и предотвращая утечки чувствительной информации.

Практическая реализация требует регулярного тестирования устойчивости обезличивания к атакам, включая методы корреляционного анализа и машинного обучения. Важно учитывать контекст использования данных и потенциальные источники дополнительных сведений.

Для повышения эффективности рекомендуется внедрять многоступенчатую модель защиты: сочетание технических мер (шифрование, контроль доступа) и организационных процедур (политики обработки, аудит). Обязательна прозрачность механизмов обезличивания и документирование процессов для подтверждения соответствия нормативам.

Как определить обезличенные данные в юридической практике

Основным критерием является отсутствие идентификаторов: ФИО, паспортных данных, адреса, контактов и других уникальных признаков. Однако этого недостаточно. Следует оценить вероятность сопоставления данных с другими доступными источниками, способными раскрыть личность.

Используется методика оценки риска реидентификации. Она включает анализ структуры данных, их объема и контекста использования. Если вероятность установления личности превышает установленный норматив, данные считаются персональными, а не обезличенными.

В юридической практике применяется тест «обратной идентификации» – попытка сопоставления обезличенных данных с доступными базами для выявления личности. Отрицательный результат подтверждает обезличенность.

Рекомендовано документировать процедуры обезличивания и результаты проверки риска реидентификации. Это поможет подтвердить соответствие требованиям законодательства и обеспечить защиту прав субъектов данных.

Технические способы удаления идентифицирующих признаков из данных

Удаление идентифицирующих признаков из персональных данных требует применения специализированных технических методов, направленных на минимизацию риска обратной идентификации. К ключевым методам относятся:

- Псевдонимизация – замена прямых идентификаторов (например, ФИО, номер паспорта) на уникальные коды или токены без возможности прямого восстановления без отдельного ключа. Важно хранить ключи отдельно и ограничивать к ним доступ.

- Агрегация данных – объединение записей по группам с расчетом обобщающих показателей (средние, медианы, суммы), что исключает возможность выделения индивидуальных характеристик.

- Обезличивание с помощью маскировки – частичное сокрытие значимых фрагментов данных, например, скрытие частей номера телефона или электронной почты, сохраняя при этом структуру для анализа.

- Применение алгоритмов k-анонимности – организация данных так, чтобы каждый набор идентифицирующих атрибутов встречался не менее чем в k записях, снижая вероятность выделения индивидуальных субъектов.

- Дифференциальная приватность – добавление случайного шума в данные с контролируемыми параметрами, обеспечивающими математические гарантии невозможности определения участия конкретного субъекта в выборке.

- Обработка скрытых признаков – выявление и удаление косвенных идентификаторов, которые в сочетании с другими атрибутами могут раскрывать личность (например, IP-адреса, геотеги, временные метки).

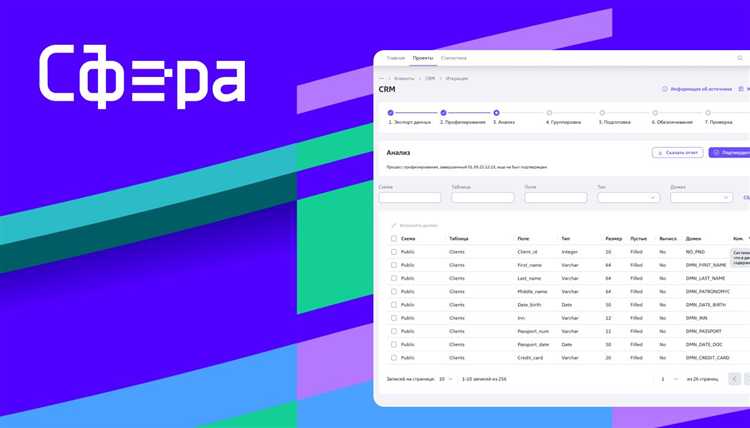

Для эффективного обезличивания рекомендуется комплексное применение нескольких методов с учетом специфики данных и предполагаемых сценариев использования. Автоматизированные инструменты должны проходить регулярное тестирование на уязвимости к атакам обратного восстановления.

Риски обратной идентификации и меры по их снижению

Обратная идентификация возникает, когда обезличенные данные сопоставляются с дополнительной информацией, что позволяет восстановить личность субъекта. Часто уязвимы данные с малым уровнем агрегации или содержащие редкие комбинации признаков, например, уникальные временные метки или геолокация.

Основные факторы риска: недостаточная степень маскировки, высокая детализация, повторное использование одного и того же набора данных для разных целей. Особенно критично при публикации датасетов в открытом доступе и использовании внешних источников для сопоставления.

Для снижения рисков обратной идентификации применяются методы дифференциальной приватности, которые добавляют статистический шум к данным, сохраняя при этом их аналитическую ценность. Алгоритмы k-анонимности и l-разнообразия гарантируют, что каждый идентификатор объединён минимум с k другими, исключая уникальные записи.

Рекомендуется регулярный аудит данных на предмет выявления потенциально идентифицирующих атрибутов и контроль доступа с многоуровневой аутентификацией. Использование псевдонимизации с периодической ротацией ключей снижает риск восстановления личности при компрометации базы.

Важна минимизация объема собираемых данных – принцип минимизации данных снижает площадь атаки. Также эффективна сегментация информации и хранение разных категорий отдельно, чтобы исключить их корреляцию.

Мониторинг утечек и анализ попыток сопоставления данных позволяют оперативно реагировать на инциденты и корректировать меры защиты. Внедрение машинного обучения для обнаружения аномалий в использовании данных способствует выявлению скрытых угроз обратной идентификации.

В итоге, комплексный подход с применением технических средств, политик доступа и регулярного анализа существенно снижает вероятность восстановления персональных данных из обезличенных наборов.

Применение хеширования и токенизации для защиты персональной информации

Хеширование и токенизация – ключевые методы обезличивания данных, применяемые для минимизации риска утечки персональной информации при хранении и обработке.

Хеширование преобразует исходные данные в фиксированную длину строки с использованием одностороннего алгоритма (например, SHA-256, BLAKE2). Основное преимущество – невозможность обратного восстановления исходных данных, что обеспечивает надежную защиту при хранении паролей, идентификаторов и других чувствительных атрибутов.

- Для повышения безопасности рекомендуются алгоритмы с солью (salt), уникальной для каждой записи, предотвращающие атаки по радужным таблицам.

- Хеширование эффективно для атрибутов, не требующих обратного преобразования, таких как контрольные суммы или уникальные идентификаторы.

- Использование современных алгоритмов с доказанной стойкостью к коллизиям является обязательным.

Токенизация заменяет исходные данные уникальными маркерами (токенами), не несущими информации о реальных значениях. Токены используются вместо персональных данных в приложениях и хранятся в защищенном токен-хранилище.

- Токенизация позволяет гибко управлять доступом – реальная информация доступна только системе токенизации при строгом контроле.

- В отличие от хеширования, токенизация сохраняет возможность обратного преобразования токена в исходные данные, что важно для бизнес-процессов с необходимостью идентификации.

- Для снижения рисков следует изолировать токен-хранилище и применять шифрование на уровне базы данных и коммуникаций.

Рекомендации по выбору метода:

- Используйте хеширование для необратимых данных, где обратное восстановление не требуется.

- Применяйте токенизацию, когда требуется сохранять связь с исходными данными, но необходимо ограничить их распространение.

- Комбинируйте методы с дополнительным шифрованием и контролем доступа для усиления защиты.

Обеспечение соответствия стандартам GDPR и ФЗ-152 требует документирования процессов хеширования и токенизации, а также регулярного аудита безопасности и обновления используемых алгоритмов.

Особенности обезличивания при работе с большими данными и аналитикой

Обезличивание в контексте больших данных требует учета высокого объема и разнообразия источников информации. Основная задача – исключить возможность обратной идентификации субъекта данных при сохранении аналитической ценности. Для этого применяют методы агрегации, генерализации и добавления статистического шума.

Агрегация сводит данные к обобщённым показателям, например, суммам, средним или процентам, что минимизирует риск восстановления исходных значений. Однако при агрегации следует учитывать размер когорты: менее 10–15 объектов увеличивают вероятность выявления личности.

Генерализация уменьшает точность данных – например, заменяет точный возраст на возрастную группу. В аналитике важно подобрать уровень обобщения, при котором сохраняется полезность модели, но снижается риск идентификации.

Дифференциальная приватность – современный метод, добавляющий случайный шум к данным или результатам запросов. Этот подход позволяет гарантировать математическую защиту от восстановления персональных данных даже при сложных атаках на множество источников.

При работе с большими данными важно контролировать качество исходных данных. Ошибки, пропуски и несогласованности могут усложнить корректное обезличивание и повысить риск деанонимизации.

Рекомендуется внедрять многоуровневую защиту: сочетать традиционные методы с криптографическими протоколами, включая гомоморфное шифрование и защищённые вычисления. Это снижает вероятность раскрытия данных на этапе аналитической обработки.

Обязателен регулярный аудит механизмов обезличивания с привлечением внешних экспертов и использование инструментов для оценки риска деанонимизации – таких как k-анонимность, l-разнообразие и t-контроль.

Требования законодательства к процедурам обезличивания данных

В соответствии с Федеральным законом №152-ФЗ «О персональных данных» обезличивание предполагает исключение возможности определения субъекта персональных данных без использования дополнительной информации. Закон требует, чтобы обезличенные данные не позволяли идентифицировать лицо напрямую или косвенно.

Процедуры обезличивания должны обеспечивать устойчивую невозможность обратного восстановления личности с использованием доступных методов и технологий. Рекомендуется применять комплексный подход, включая псевдонимизацию, агрегацию и удаление уникальных идентификаторов.

Для подтверждения эффективности обезличивания необходимо проведение независимого аудита и документирование применённых методов. Закон предусматривает обязательное ведение протоколов, фиксирующих этапы обезличивания и используемые алгоритмы.

Согласно нормативам Роскомнадзора, при выполнении обезличивания следует учитывать специфические риски отрасли и объем доступной дополнительной информации, способной нарушить анонимность. При изменении условий обработки данных требуется пересмотр процедур обезличивания.

Запрещается использовать обезличенные данные в целях, позволяющих восстановить идентификацию субъекта без его согласия, за исключением случаев, предусмотренных законом. Ответственность за нарушение требований несет оператор персональных данных.

Вопрос-ответ:

Что такое обезличивание персональных данных и зачем оно применяется?

Обезличивание — это процесс преобразования персональной информации таким образом, чтобы нельзя было определить конкретного человека. Его применяют для защиты приватности при использовании данных в аналитике, исследованиях, маркетинге и других областях, где важна безопасность личной информации.

Какие методы обезличивания данных считаются наиболее распространёнными?

Среди методов выделяют удаление идентификаторов (имён, номеров), маскирование (замена символов), агрегирование (объединение данных по группам), а также псевдонимизацию — замену прямых идентификаторов на условные метки. Выбор способа зависит от целей и характера обрабатываемых данных.

Как отличить обезличенные данные от просто зашифрованных или анонимизированных?

Обезличенные данные не содержат информации, позволяющей восстановить личность, даже при объединении с другими источниками. Зашифрованные данные требуют ключа для доступа, а анонимизация — более широкий набор приёмов, включающий удаление и изменение атрибутов. Главное отличие — невозможность идентификации человека после обезличивания.

Какие требования предъявляет закон к процедурам обезличивания персональных данных?

Закон требует, чтобы данные после обработки не позволяли идентифицировать субъектов персональной информации, при этом процесс должен быть документирован и осуществляться с использованием технических и организационных мер. В ряде случаев необходимо подтверждать отсутствие риска обратного установления личности.

Можно ли восстановить личность из обезличенных данных?

Теоретически, если обезличивание выполнено правильно и с учётом всех факторов риска, восстановить личность невозможно. Однако если метод выбран неправильно или данные совмещают с другими базами, риск раскрытия сохраняется. Поэтому важно тщательно подбирать методы и контролировать процесс.

Что означает процесс обезличивания персональных данных и в чем его главная цель?

Обезличивание персональных данных — это преобразование информации таким образом, чтобы невозможно было напрямую или косвенно установить личность человека, к которому эти данные относятся. Главная задача такого процесса — исключить возможность идентификации субъекта данных без использования дополнительных сведений, которые хранятся отдельно. Это позволяет использовать данные для анализа, исследований или передачи третьим лицам без риска нарушения конфиденциальности и защиты прав человека.

Какие основные методы применяются для обезличивания информации, и как они обеспечивают защиту данных?

Среди распространенных способов обезличивания выделяются агрегирование, маскирование, псевдонимизация, а также удаление или замена идентифицирующих признаков. Например, агрегирование сводит данные к группам, что исключает возможность выделения индивидуальных записей. Маскирование скрывает или искажает отдельные элементы, такие как имена или номера. Псевдонимизация заменяет реальные идентификаторы на фиктивные коды, сохраняющие связь с исходной информацией при отдельном хранении ключа. Все эти подходы снижают риск раскрытия личности при использовании или передаче данных, при этом сохраняя их аналитическую ценность.