Для обеспечения устойчивой и проверяемой политики информационной безопасности в организации требуется наличие формализованного документа, служащего её методологической и операционной основой. Такой документ не просто описывает общие цели безопасности, но содержит конкретные процедуры, регламенты и механизмы контроля, соответствующие нормативным требованиям и специфике деятельности компании.

В большинстве случаев таким документом выступает Политика информационной безопасности (ПИБ), утверждаемая на уровне руководства организации. Она должна учитывать положения федерального законодательства, отраслевых стандартов (например, ГОСТ Р 57580, ISO/IEC 27001) и внутренние риски. Наличие утверждённой ПИБ – обязательное условие при прохождении аудита, получении лицензий ФСТЭК и ФСБ, а также для защиты конфиденциальной информации и персональных данных.

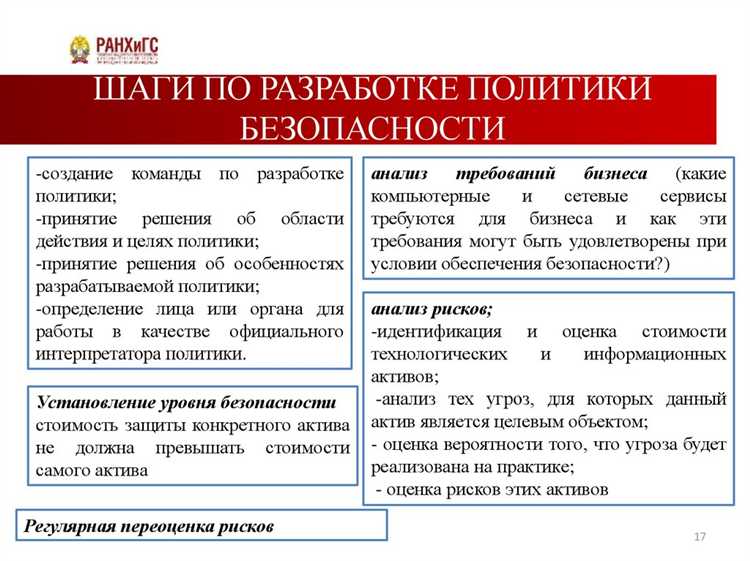

Разработка и актуализация документа требует участия ответственного лица по ИБ, юристов, а также представителей ключевых подразделений. В тексте необходимо определить зоны ответственности, методы категорирования информации, порядок доступа к ресурсам, действия при инцидентах и процедуры внутреннего контроля. Кроме того, рекомендуется включить приложения с шаблонами сопутствующих документов – регламентов, инструкций, уведомлений для сотрудников.

При подготовке документа важно ориентироваться на текущую модель угроз и результаты оценки рисков. Это позволяет адаптировать политику под реальные потребности бизнеса, не перегружая её избыточными мерами. Каждое положение должно быть обосновано и применимо на практике – только в этом случае документ станет рабочим инструментом, а не формальностью.

Какой документ является основой политики информационной безопасности

В структуре документа должны быть четко зафиксированы: перечень охраняемой информации, категории пользователей, уровни доступа, обязанности подразделений, методы реагирования на инциденты, а также механизмы контроля и аудита. Он формирует правовую и методическую основу для разработки регламентов, инструкций и процедур.

Политика должна соответствовать требованиям национального законодательства (например, ФЗ-152 «О персональных данных», ФЗ-187 «О безопасности критической информационной инфраструктуры») и учитывать международные стандарты, такие как ISO/IEC 27001, если организация стремится к сертификации или работе с зарубежными партнёрами.

Документ разрабатывается с учётом специфики информационных активов, уровня угроз и требований к непрерывности бизнеса. Рекомендуется проводить пересмотр политики не реже одного раза в год или при изменении ИТ-инфраструктуры, состава сотрудников, юридических требований.

Что должно быть зафиксировано в документе по информационной безопасности

Документ по информационной безопасности должен в явной форме устанавливать перечень защищаемой информации, включая персональные данные, коммерческую тайну, конфиденциальные сведения и техническую документацию. Для каждой категории необходимо указать уровень критичности и режим доступа.

Обязательно фиксируются роли и полномочия сотрудников: кто отвечает за организацию защиты, кто осуществляет контроль, кто имеет доступ к критически важным системам. Эти данные должны быть привязаны к конкретным должностям, а не фамилиям.

В разделе управления доступом необходимо отразить порядок создания, изменения и удаления учетных записей, требования к паролям, ограничения по времени и географии доступа, а также использование многофакторной аутентификации.

Документ должен содержать описание мер защиты сетевой инфраструктуры: фильтрация трафика, контроль подключений, использование VPN, мониторинг активности. Каждая мера должна быть привязана к конкретным зонам сети или системам.

Фиксируются технические и организационные меры по защите информации на рабочих местах: установка антивирусного ПО, запрет на использование внешних носителей, правила блокировки рабочих станций.

Раздел инцидент-менеджмента должен включать процедуру выявления, регистрации и расследования инцидентов, а также порядок уведомления ответственных лиц. Указывается, кто и в какие сроки обязан реагировать на нарушение политики безопасности.

Отдельно необходимо зафиксировать регламент по обучению персонала: периодичность проведения инструктажей, формат тестирования знаний и порядок фиксации результатов обучения.

В обязательном порядке документ включает требования к резервному копированию: периодичность, хранилища, ответственные лица, а также порядок восстановления информации в случае сбоя.

Как формируются цели и принципы информационной безопасности в документе

Цели информационной безопасности в документе определяются исходя из критически значимых процессов организации, степени зависимости бизнеса от информационных систем, а также требований законодательства и контрактных обязательств. Например, для компании, работающей с персональными данными, одной из целей будет обеспечение соблюдения требований 152-ФЗ и предотвращение утечек данных субъектов.

Формулировка целей должна быть измеримой и операционной. Недостаточно указать «обеспечение безопасности информации» – необходимо конкретизировать, например: «обеспечить 100% резервное копирование критичных систем не реже одного раза в сутки», «обеспечить контроль доступа к конфиденциальным документам в ИС через централизованную систему аутентификации».

Принципы информационной безопасности формируются как устойчивые правила, которыми организация руководствуется при выборе и внедрении мер защиты. Они должны соответствовать международным стандартам (например, ISO/IEC 27001) и учитывать специфику операционной среды. Примеры принципов: минимизация прав доступа, приоритет автоматизации контроля, приоритет внутреннего обнаружения инцидентов над внешними уведомлениями.

Документ должен чётко разграничивать стратегические цели (долгосрочные, например, достижение соответствия стандарту ISO/IEC 27001 к определённой дате) и тактические (локальные задачи, например, внедрение двухфакторной аутентификации для удалённого доступа в течение квартала).

При формировании целей и принципов рекомендуется проводить предварительную оценку рисков: анализ угроз, уязвимостей и возможных последствий инцидентов. Это позволяет увязать формулировки с реальной уязвимостью бизнеса и избежать декларативности в документе.

Кто разрабатывает и утверждает документ по информационной безопасности

Разработку документа по информационной безопасности поручают специализированной группе, включающей представителей службы информационной безопасности, ИТ-подразделения и юридического отдела. В состав рабочей группы обычно входят руководитель службы ИБ, ответственный за ИТ-инфраструктуру и юридический консультант, что обеспечивает комплексный подход к выявлению рисков и соответствию нормативам.

Технические эксперты отвечают за анализ текущего состояния безопасности, выявление уязвимостей и формирование конкретных требований к защите информации. Юридический отдел проверяет документ на соответствие внутренним регламентам и внешним законодательным нормам, включая требования по защите персональных данных.

Итоговый проект передают на рассмотрение и утверждение высшему руководству организации – чаще всего это генеральный директор или директор по информационным технологиям. Утверждение на уровне топ-менеджмента обеспечивает обязательное выполнение политики всеми подразделениями и закрепляет ответственность за её реализацию.

Рекомендуется документ сопровождать протоколом согласования, в котором фиксируются все внесённые правки и согласия ответственных лиц. Такой подход снижает риски разногласий при внедрении и способствует прозрачности процесса.

Какие разделы включает типовая структура документа по ИБ

Типовая структура документа по информационной безопасности включает несколько ключевых разделов, обеспечивающих полноту и системность политики. Каждый раздел должен содержать конкретные положения, отражающие особенности организации и требования законодательства.

- Общие положения

описание цели документа, сферы его действия и основных терминов, используемых в тексте.

- Цели и задачи информационной безопасности

конкретизация приоритетных направлений защиты информации, определение критериев оценки эффективности мер ИБ.

- Требования к защите информации

перечень обязательных мер по обеспечению конфиденциальности, целостности и доступности данных с указанием уровней защиты.

- Распределение ответственности

назначение ответственных лиц за реализацию и контроль выполнения мер ИБ, их полномочия и обязанности.

- Организация контроля и мониторинга

описание процедур аудита, проверки соблюдения политики, регулярности и инструментов контроля.

- Меры реагирования на инциденты

алгоритмы выявления, регистрации, анализа и устранения нарушений безопасности, а также коммуникации внутри организации.

- Обучение и повышение квалификации

требования к регулярному обучению сотрудников и повышению их компетенций в области ИБ.

- Обеспечение непрерывности бизнеса

описание мер по сохранению функционирования критичных информационных систем при авариях и инцидентах.

- Заключительные положения

порядок утверждения документа, срок действия, условия внесения изменений и дополнений.

Как документ учитывает требования законодательства и стандартов

Документ по информационной безопасности формируется на основе анализа действующих нормативных актов, таких как Федеральный закон №152-ФЗ «О персональных данных», ГОСТ Р 57580.1-2017 «Системы управления информационной безопасностью» и международных стандартов ISO/IEC 27001. В тексте отражаются конкретные обязательства по защите данных, обеспечению конфиденциальности и целостности информации.

В разделе, посвящённом правовым требованиям, фиксируются ссылки на конкретные статьи законов и нормативов, которые регулируют обработку, хранение и передачу информации. Это позволяет обеспечить прослеживаемость соответствия документа нормативной базе и служит основой для внутреннего аудита.

При разработке политики учитываются критерии классификации информации, установленные законодательством и стандартами, что позволяет определить уровни доступа и меры защиты в соответствии с категорией данных. В документе описываются процедуры контроля и мониторинга, соответствующие требованиям ГОСТ и ISO.

Рекомендовано регулярно обновлять раздел, учитывая изменения в законодательстве и появление новых стандартов, чтобы поддерживать актуальность политики и исключать риски юридической ответственности.

Для подтверждения соответствия документ должен сопровождаться отчетами о проведённых оценках рисков и аудитах, отражающими выполнение требований нормативных актов. Важно также предусмотреть назначение ответственных лиц за соблюдение законодательства и реализацию мер информационной безопасности.

Как часто пересматривается документ по информационной безопасности

Пересмотр документа по информационной безопасности должен проводиться регулярно с целью актуализации требований и адаптации к изменяющимся условиям.

Рекомендуемые сроки пересмотра:

- Не реже одного раза в год – для оценки соответствия текущим нормативным требованиям и выявления уязвимостей.

- После значительных изменений в законодательстве, регуляторных актах или стандартах информационной безопасности.

- При внедрении новых информационных систем, технологий или процессов, влияющих на безопасность данных.

- После инцидентов информационной безопасности, для анализа причин и внесения корректировок в политику.

Внутренний регламент организации должен содержать чёткий график пересмотров и ответственных лиц, обеспечивающих выполнение процедуры.

Документ, прошедший пересмотр, должен фиксироваться в журнале изменений с указанием даты, причин и ответственных за обновление.

При отсутствии регулярного пересмотра повышается риск несоответствия документа актуальной угрозной среде и нормативным требованиям, что может привести к серьёзным последствиям для безопасности.

Каким образом документ доводится до сотрудников и контролируется его исполнение

Документ по информационной безопасности передается сотрудникам через утвержденные каналы коммуникации, обеспечивающие регистрацию факта ознакомления. Чаще всего используется корпоративный портал или специализированная система управления документами (DMS), где каждый сотрудник должен пройти процедуру ознакомления и подтвердить это электронным подписями или отметками.

Обязательным элементом является проведение обучающих сессий и инструктажей, во время которых разбираются ключевые положения документа, а также обсуждаются примеры практического применения. Записи об участии в этих мероприятиях фиксируются в системе учета персонала.

Контроль исполнения документа осуществляется через регулярный аудит соответствия установленным правилам и процедурам. Внедряются автоматизированные системы мониторинга инцидентов и нарушений, а также проводится выборочный контроль посредством опросов и тестирования сотрудников на знание требований.

Результаты контроля документируются, а выявленные нарушения подлежат обязательному разбору с ответственными лицами и внесению корректировок в процесс обучения или самого документа. Регулярность проверки исполнения определяется внутренними регламентами, как правило, не реже одного раза в год.

Руководители подразделений несут ответственность за локальный контроль исполнения и оперативное реагирование на выявленные отклонения. Для этого внедряются ключевые показатели эффективности (KPI), связанные с соблюдением политики информационной безопасности.

Вопрос-ответ:

Зачем нужен документ, регламентирующий политику информационной безопасности в организации?

Документ по информационной безопасности устанавливает правила и процедуры, которые помогают защитить данные и ресурсы компании от угроз и неправомерного доступа. Он служит основой для согласованных действий сотрудников и технических служб, что снижает риски утечек, кражи информации или сбоев в работе систем.

Какие ключевые разделы должен содержать такой документ?

Обычно в документе присутствуют разделы, описывающие цели защиты информации, обязанности сотрудников, порядок работы с доступом и паролями, меры по контролю и мониторингу, а также действия при инцидентах. Кроме того, в нем прописываются требования к обучению персонала и ответственности за нарушение правил.

Как обеспечить, чтобы все сотрудники были ознакомлены с этим документом и соблюдали его требования?

Ознакомление проводится через внутренние тренинги, рассылки и подписание подтверждающих документов. Для контроля исполнения используют регулярные проверки, аудит и мониторинг доступа. Важно поддерживать актуальность документа и своевременно информировать о любых изменениях.

Какие методы используются для контроля исполнения политики информационной безопасности?

Контроль включает анализ логов систем, проведение внутренних аудитов, тестирование на уязвимости и проверку выполнения регламентов. Также применяются опросы и оценки знаний сотрудников, что позволяет выявить пробелы и вовремя их устранить.

Кто отвечает за разработку и утверждение документа по информационной безопасности?

Создание документа обычно поручают специалистам по информационной безопасности совместно с юридическим отделом и руководством компании. Итоговый вариант утверждается на уровне топ-менеджмента или совета директоров, чтобы гарантировать обязательное исполнение и поддержку на всех уровнях.

Для чего необходим документ по информационной безопасности в организации?

Документ служит основой для установления правил и требований, направленных на защиту информации внутри компании. Он определяет меры по предотвращению несанкционированного доступа, утечек и повреждения данных, распределяет ответственность между сотрудниками и обеспечивает согласованность действий по обеспечению безопасности. Без такого документа организация рискует столкнуться с уязвимостями, которые могут привести к финансовым потерям и потере доверия клиентов.

Какие ключевые разделы должен содержать документ, регламентирующий политику по защите информации?

Типовой состав включает описание целей и задач, определение обязанностей ответственных лиц, описание процедур доступа к информации, правила работы с конфиденциальными данными, а также меры контроля и ответственности за нарушение установленных правил. В документе также прописываются требования к использованию технических средств защиты и порядок реагирования на инциденты, связанные с безопасностью информации.